Recentemente foi lançado pelo Ministério da Administração Interna (Secretaria-Geral) o site

https://www.votoantecipado.pt que visa permitir “votar antecipadamente. Para tal, deverá inscrever-se na presente plataforma, no período adequado, selecionando a eleição e a modalidade de voto antecipado que se adequa à sua situação. Pode ainda consultar/cancelar nesta plataforma a sua inscrição anteriormente efetuada, para cada uma das eleições a decorrer.

(…)

A eleição irá decorrer no dia 18 de maio de 2025 e poderão inscrever-se para o Voto Antecipado:

Eleitores que pretendam votar antecipadamente em Mobilidade – Inscrição entre 4 e 8 de maio;

Doentes internados em estabelecimentos hospitalares – Período de inscrição terminou a 29 de abril;

Presos não privados de direitos políticos – Período de inscrição terminou a 29 de abril.”

Este site deve ser o produto do contrato por Ajuste Directo publicado no Portal Base:

Aquisição de serviços para manutenção e suporte às plataformas de suporte ao recenseamento e processos eleitorais (SIGRE, Portal do Recenseamento, Portal do voto antecipado, Portal da Candidatura

Ajuste Direto Regime Geral da Secretaria-Geral do MAI para a Critical Software, S.A. e por 355.568,00 € de 12-03-2025

Aqui consta, também o SIGRE com o seu contestado sistema de autenticação que criticámos em

https://cidadaospelaciberseguranca.com/2025/03/09/sigre-riscos-de-seguranca-e-a-urgencia-de-modernizacao-do-sistema-eleitoral-portugues/

A CpC: Iniciativa Cidadãos pela Cibersegurança submeteu o site ao Privacy Badger (privacybadger.org) da “Electronic Frontier Foundation” que encontrou 3 potential trackers on www.votoantecipado.pt: region1.google-analytics.com www.googletagmanager.com e www.youtube.com (!)

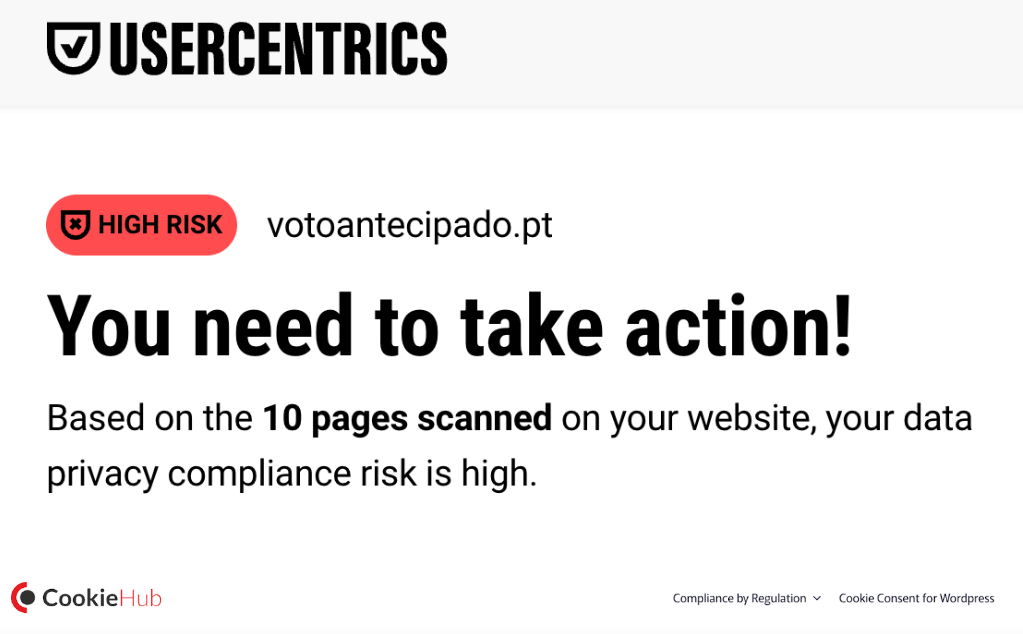

A análise no CookieBot também devolveu alertas de aparentes inconformidades com o RGPD:

Sendo esta possível inconformidade confirmada por dois conhecidos sites de verificação.

A seguir acedemos ao

https://webcheck.pt sendo que este alertou para a omissão do

“HSTS Preload(Opcional)

Neste teste é verificado se o domínio de internet se encontra configurado com pré-carregamento (preload) de HSTS. O pré-carregamento de HSTS permite colocar o domínio numa lista incorporada nos navegadores de internet (browsers). Caso o domínio se encontre presente nessa lista, sempre que alguém visite a página de internet associada ao mesmo, será automaticamente encaminhado para um canal seguro (HTTPS). Esta funcionalidade é adotada pelos navegadores de internet mais utilizados atualmente, como o Chrome, Firefox e Safari.

Após implementar corretamente o cabeçalho HSTS, pode solicitar a incorporação do seu domínio na respetiva lista através de: https://hstspreload.org/.”

Em https://sitecheck.sucuri.net/ o site www.votoantecipado.pt encontrámos um Redirect para:

https://www.votoantecipado.pt num IP address: 23.195.37.158 CDN: Akamai

Estando este CDB associado a “Nome do Host: a23-195-37-158.deploy.static.akamaitechnologies.com

IP Address: 23.195.37.158 País: United States”

Um site oficial de inscrição para voto antecipado redirecionando para um endereço IP alojado fora da União Europeia (EUA), através da Akamai levanta questões legais e de conformidade com o Regulamento Geral sobre a Proteção de Dados (RGPD), especialmente se tivermos em conta que estão envolvidos dados sensíveis relacionados com o recenseamento eleitoral.

Embora o RGPD não mencione explicitamente “dados eleitorais”, é certo que se trata de qualquer dado relacionado com:

Identidade do eleitor,

Estado de saúde (ex: voto antecipado por internamento),

Localização (freguesia, município),

Registo eleitoral (número de eleitor, recenseamento),

que são considerados dados pessoais.

O facto de o IP apontar para os EUA (mesmo que o domínio seja gerido por Akamai) pode implicar transferência internacional de dados pessoais.

Desde a decisão Schrems II (CJEU, 2020) (https://www.europarl.europa.eu/RegData/etudes/ATAG/2020/652073/EPRS_ATA(2020)652073_EN.pdf), o Privacy Shield foi invalidado, e qualquer transferência de dados para os EUA exige garantias adicionais, nomeadamente: Cláusulas contratuais-tipo, Avaliações de impacto (DPIA), Avaliação se as leis do país de destino respeitam a proteção esperada na UE. Estas preocupações são especialmente agudas no contexto da Administração Trump: Se estas garantias não tiverem sido devidamente documentadas, a transferência pode ser ilegal.

De acordo com o Art. 44 a 50 do RGPD (Transferências internacionais) e a Lei n.º 58/2019 (transposição nacional do RGPD) o responsável pelo tratamento dos dados (neste caso, a Secretaria-Geral do Ministério da Administração Interna – SGMAI) deve garantir que o tratamento ocorre em território da UE ou que esta transferência de dados está salvaguardada por medidas compatíveis com o RGPD.

Nota: A utilização de um CDN (Content Delivery Network) como Akamai pode ser justificada por razões de desempenho, desde que não implique transferência efectiva de dados pessoais para fora da UE (ex: se apenas existir cache de conteúdos). No entanto, se existirem cookies de sessão, autenticação ou dados de formulário forem tratados nos EUA, há violação do RGPD.

Contudo, nada, na nossa análise (via Dev Tools) indicam que hajam dados ou cookies a serem processadas nos EUA pelo que este IP pode ser apenas cache/CDN.

Ainda assim contactámos a SGMAI (Secretaria-Geral do Ministério da Administração Interna) e pedir esclarecimento:

Que dados são processados fora da UE?

Há Cláusulas Contratuais-Tipo?

Foi feita Avaliação de Impacto (DPIA)?

(enviada a 06.05.2025)

Caso não haja resposta satisfatória ou justificação, apresentaremos um alerta à CNPD.

Prosseguindo na análise subtemos de seguida o site do voto antecipado a

https://observatory.mozilla.org tendo obtido uma avaliação de “B” com um Score: 75 / 100 e Tests Passed: 8 / 10.

Por fim, analisando o código HTML fornecido, que representa uma página de inscrição para voto antecipado em Portugal, podemos destacar diversos riscos de segurança, problemas de obsolescência tecnológica e algumas boas práticas implementadas.

Analisando a página encontramos:

1. Uso de ViewState sem criptografia reforçada

A presença de __VIEWSTATE, __EVENTVALIDATION, e __VIEWSTATEGENERATOR é típica de aplicações ASP.NET Web Forms.

Embora o campo __VIEWSTATEENCRYPTED exista, está vazio, o que pode indicar que o ViewState não está criptografado, apenas assinado.

Isto pode permitir ataques de desserialização ou de manipulação de estado, caso a chave de assinatura (MachineKey) seja comprometida.

2. Uso de jQuery desatualizado

A inclusão de jquery.min.js via caminho relativo (../App_Themes/Default/jquery.min.js) impede verificar se é uma versão segura.

jQuery < 3.5.0 possui vulnerabilidades conhecidas de XSS e prototype pollution.

3. WebResource.axd e ScriptResource.axd expostos

Estes endpoints podem ser explorados se a configuração de debug estiver ativada ou se forem usadas versões vulneráveis de bibliotecas. Há múltiplas referências a ScriptResource.axd, o que pode revelar a estrutura da aplicação ou ser usado para footprinting.

4. Falta de protecção contra CSRF

Não há indícios de uso de tokens anti-CSRF (Cross-Site Request Forgery), apesar de existirem acções de POST com possíveis mudanças de estado (“Inscrever”, “Consultar inscrição”).

5. Não há política clara de Content Security Policy (CSP)

Não se observa nenhuma tag <meta http-equiv=”Content-Security-Policy”>.

Esta lacuna expõe a aplicação a ataques de XSS persistentes ou refletidos, especialmente considerando o uso de jQuery.

6. Tecnologia ASP.NET Web Forms

O uso de Web Forms (__VIEWSTATE, __EVENTTARGET, Sys.WebForms.PageRequestManager) indica uma arquitetura desatualizada.

Essa tecnologia é “legacy” e não recomendada para novos projetos pela própria Microsoft, com fraca manutenção e fraca escalabilidade moderna (ex: não é adequada a SPAs ou microserviços).

7. Layout baseado em CSS fixo e inline

Muito do style é inline e fortemente acoplado ao HTML, dificultando a manutenção e acessibilidade.

App_Themes/Default/Default.css sugere uma estrutura de temas herdada, outro padrão ultrapassado.

8. Dependência de jQuery personalizado

A implementação de $.fn.toast sugere dependência de funcionalidades personalizadas.

Estas práticas foram substituídas por bibliotecas modernas como React, Vue ou Alpine.js.

9. Formulário sem validação server-side visível

A validação de captcha é feita apenas no lado cliente (ValidateForm()), o que pode ser contornado facilmente.

10. Impressão de mensagens dinâmicas no DOM

O uso de $(“#toast”).toast({ … }) imprime diretamente mensagens no DOM, o que pode facilitar injeção de HTML malicioso (XSS), caso não haja sanitização.

11. Elementos de acessibilidade fracos

A inclusão de ícones WCAG é positiva, mas não há menção de aria-* nos campos do formulário, o que pode comprometer a experiência para utilizadores com deficiência.

12. Contudo, positivamente, há que destacar:

Boa separação semântica do conteúdo (uso de <details>, <summary>, etc.).

Integração com Google Analytics e serviço externo de CAPTCHA (skaptcha.js), que podem mitigar alguns riscos de automação (bots).

Algumas boas práticas de usabilidade (ex: mensagens toast, botão “Aguarde…” durante carregamento).

Recomendações Técnicas:

a. Migrar para uma arquitetura mais moderna (ex: ASP.NET Core MVC ou Razor Pages).

b. Actualizar jQuery ou substituir por soluções mais seguras/nativas.

c. Activar criptografia completa no ViewState e adicionar CSRF tokens.

d. Implementar CSP, X-Content-Type-Options, e assim como outros security headers.

e. Reforçar validação no lado servidor e aplicar escape/sanitização de mensagens.

f. Auditar endpoints *.axd e limitar acesso público a scripts estáticos.

Conclusão

A análise ao portal www.votoantecipado.pt levanta preocupações quanto à sua segurança, conformidade legal e adequação tecnológica para um serviço tão sensível como o voto antecipado. Embora existam alguns elementos positivos na usabilidade e organização do conteúdo, os riscos identificados: desde falhas na protecção de dados pessoais, ausência de políticas de segurança robustas, tecnologias obsoletas e potenciais transferências internacionais de dados sem garantias claras, são criticáveis num contexto democrático que exige confiança e transparência.

Trata-se de uma plataforma essencial para garantir o exercício do direito de voto em condições de mobilidade, doença ou privação de liberdade, e por isso mesmo, deve obedecer aos mais elevados padrões de segurança, acessibilidade e conformidade com o Regulamento Geral sobre a Proteção de Dados. A ausência de garantias formais sobre a protecção dos dados transferidos para fora da UE, aliada a fragilidades técnicas evidentes, pode comprometer a fiabilidade do sistema e colocar em risco a confidencialidade e integridade da informação eleitoral.

Aguardamos esclarecimentos por parte da Secretaria-Geral do Ministério da Administração Interna. Caso estes não sejam prestados ou não respondam às preocupações legais e técnicas aqui identificadas, a CpC – Cidadãos pela Cibersegurança avançará com uma participação formal junto da Comissão Nacional de Proteção de Dados. A integridade do processo eleitoral não pode estar em risco por eventual negligência tecnológica ou contratual.

Deixe uma resposta para Resposta da “Secretaria Geral do Ministério da Administração Interna” a “Voto Antecipado em Risco? Análise Técnica e Legal ao Portal Oficial do MAI” – Iniciativa CpC: Cidadãos pela Cibersegurança Cancelar resposta