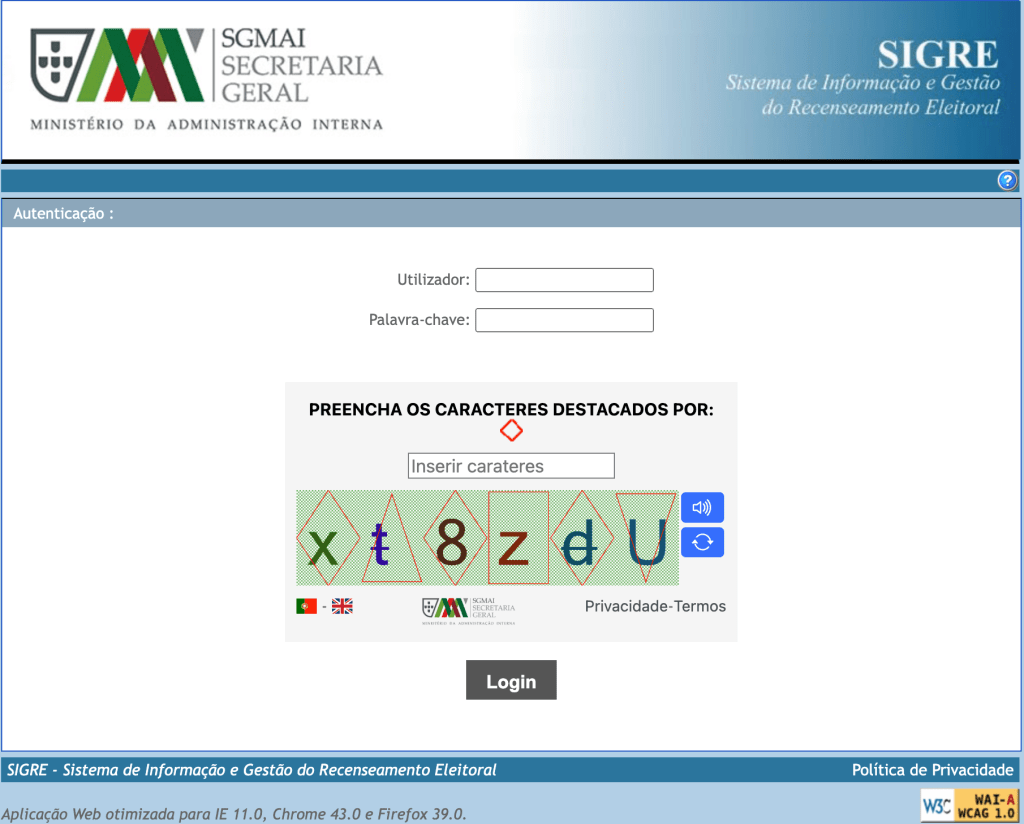

O SIGRE (Sistema de Informação e Gestão do Recenseamento Eleitoral) é uma plataforma usada para a gestão dos registos eleitorais em Portugal e que é acessível a partir do URL https://www.sigre.mai.gov.pt/WebForms/Login.aspx?ReturnUrl=%2f.

O sistema é administrado pelo Ministério da Administração Interna (MAI) e é usado para gerir o recenseamento eleitoral, garantindo que os dados dos eleitores estão actualizados e acessíveis às entidades responsáveis.

As suas principais funções são:

1. Gestão do recenseamento eleitoral.

a. Registo de novos eleitores.

b. Actualização de moradas e outras informações pessoais.

c. Remoção de eleitores falecidos.

2. Consulta e validação de dados eleitorais.

a. Permite que os municípios e juntas de freguesia acedam aos dados dos eleitores da sua área.

b. Os eleitores podem consultar a sua situação eleitoral.

3. Emissão de cadernos eleitorais

a. Geração de listas de eleitores para utilização em actos eleitorais.

4. Coordenação com outras entidades

Integra-se com os serviços do Cartão de Cidadão, garantindo que as alterações de morada são reflectidas automaticamente no recenseamento.

5. Apoio às eleições

Permite a preparação logística das eleições garantindo que os eleitores estão correctamente distribuídos pelas assembleias de voto.

Quem tem acesso ao SIGRE?

Comissões Recenseadoras (Câmaras Municipais e Juntas de Freguesia).

Administração Eleitoral da Secretaria-Geral do MAI.

Outras entidades governamentais responsáveis pela organização de eleições (CNE?)

Problemas e riscos de segurança:

O SIGRE não parece seguir as melhores práticas de segurança para um sistema tão sensível, uma vez que contém dados pessoais de todos os eleitores de Portugal. Isto levanta preocupações sobre potenciais exfiltrações de dados, acessos não autorizados e riscos para a integridade do sistema eleitoral.

A aplicação web é obsoleta (análise mais técnica):

1. Uso de XHTML 1.0 Transitional

O DOCTYPE especifica XHTML 1.0 Transitional, que foi recomendado pelo W3C em 2000 e está desatualizado em relação ao HTML5.

Actualmente, a maioria das aplicações modernas usa <!DOCTYPE html> para HTML5.

2. Dependência de ASP.NET Web Forms (WebResource.axd, ScriptResource.axd)

O uso de __VIEWSTATE, __EVENTVALIDATION e WebResource.axd sugere que a aplicação foi construída com ASP.NET Web Forms, uma tecnologia que caiu em desuso em favor do ASP.NET Core MVC ou Blazor.

O __VIEWSTATE pode afectar negativamente a performance, pois pode gerar grandes payloads.

3. Compatibilidade com Browsers Antigos

A aplicação foi optimizada para:

IE 11.0 (descontinuado pela Microsoft desde junho de 2022)

Chrome 43.0 (lançado em 2015)

Firefox 39.0 (lançado em 2015)

Aplicações modernas são optimizadas para navegadores actuais e usam Progressive Web Apps (PWA) ou frameworks modernos como React, Angular ou Vue.js.

4. Uso de jQuery Antigo

A aplicação carrega jquery.min.js, sem especificar a versão, mas o uso excessivo de script src=”/DXR.axd?r=…” sugere que a dependência pode ser antiga.

Hoje em dia muitas aplicações evitam jQuery e preferem Vanilla JavaScript, React, Vue ou frameworks mais modernos.

5. Falta de Responsividade

O código HTML não usa Flexbox, CSS Grid ou Bootstrap, o que sugere que a interface pode não ser responsiva.

A presença de tabelas para layout (<table class=”container_1coll_main_table”>) indica uma abordagem muito ultrapassada.

6. Captcha e Segurança

O captcha é carregado a partir de https://hubservicos.mai.gov.pt/skaptcha, mas parece implementado de maneira rudimentar.

O campo de senha (tbPassword) usa -webkit-text-security: disc, em vez de <input type=”password”>, que seria mais apropriado.

Em conclusão, O SIGRE está obsoleta e deve ser actualizado para tecnologias modernas tais como:

ASP.NET Core MVC ou Blazor (se quiserem continuar com Microsoft)

React, Angular ou Vue.js no frontend

HTML5 e CSS3 para melhor responsividade

APIs RESTful ou GraphQL para comunicação backend

Esta aplicação apresenta graves riscos de segurança, especialmente considerando que contém dados dos registos eleitorais de todos os eleitores de Portugal.

Por outro lado, e numa análise menos técnica, eis os principais riscos e vulnerabilidades por categoria do SIGRE:

1. Riscos de Autenticação Fraca:

O username não muda nunca e não permite criar utilizadores individuais embora tenha a string “admin” ou “adm” (há diferentes relatos):

Isto significa que todas as juntas de freguesia e CMLs partilham credenciais comuns, o que elimina a possibilidade de rastrear quem acedeu aos dados dos eleitores caso existam indícios de acesso ilegítimo.

Se um utilizador mal-intencionado (ou um ex-funcionário) obtiver as credenciais, pode utilizá-las enquanto a password não expirar.

Se uma conta for comprometida e divulgada num círculo fechado ou na darwkweb, todos os acessos que usam este username podem estar em risco.

Não há MFA (Multi-Factor Authentication): Sem autenticação de dois factores (por exemplo, um código no telemóvel por SMS ou gerado por um Autenticador), qualquer pessoa que tenha a password pode aceder ao SIGRE.

Se as credenciais forem divulgadas (por phishing ou um ataque de força bruta), não existe nenhuma camada extra de protecção.

Não há forma de impedir partilha de passwords: Como há apenas um login por entidade (CML, juntas), os utilizadores podem facilmente partilhar a senha sem controle de tipo algum e se um funcionário anotar a password num post-it e/ou a passar por email, qualquer pessoa pode usá-la sem deixar rastros.

2. Riscos de Acesso Não Autorizado:

a. Não há logging de acessos nem alertas por email para os mesmos. Como os acessos não são registados, não há forma de saber quem consultou, alterou ou exportou dados eleitorais (se algo existe é a nível do backoffice mas é duvidoso que esses logs persistam por muito tempo).

b. Se houver uma exfiltração de dados ou manipulação indevida, não há como identificar o responsável pelos mesmos, nem de os responsabilizar juridicamente.

c. Não há georrestrição nem whitelist de IPs confiáveis, como seria recomendado para um sistema tão crítico e sensível como este.

3. Não obriga o uso de VPN: Qualquer pessoa pode aceder à aplicação sem estar numa rede segura, tornando-a vulnerável a ataques como MITM (Man-in-the-Middle), caso um utilizador inicie sessão a partir de um Wi-Fi público ou comprometido.

4. Riscos de Protecção de Dados Pessoais: Contém dados pessoais de todos os eleitores de Portugal: Nome, morada, número de eleitor e possivelmente outros dados sensíveis. Se esta aplicação for comprometida, os dados podem ser roubados, vendidos ou usados para fraudes eleitorais e phishing.

Pessoas contratadas a avença têm acesso: Se os acessos são concedidos sem um controlo rigoroso, existe um alto risco de insiders (funcionários mal-intencionados) abusarem dos dados. Por outro lado, funcionários contratados temporariamente podem guardar as credenciais e aceder mesmo depois de terminarem o contrato.

4. Riscos de Passwords Fracas: A password só muda de 6 em 6 meses (segundo relatos). Isto significa que uma password roubada pode ser usada por muito tempo antes que seja trocada. Se uma password foi divulgada e isso não for descoberto, um atacante pode permanecer dentro do sistema por meses. Não há política de senhas seguras (assim nos dizem). Se a aplicação não obriga a senhas fortes (ex: comprimento mínimo, caracteres especiais), pode ser vulnerável a ataques de força bruta.

5. Possíveis Ataques ao SIGRE:

a. Phishing + Credential Stuffing: Sem MFA, se alguém enganar um funcionário e roubar as credenciais, pode aceder ao sistema sem qualquer restrição.

b. Ataque de Força Bruta: Se não houver protecção contra tentativas excessivas de login, um atacante pode tentar milhares de passwords até acertar.

c. Exfiltração Interna ou Insider Threat: Como não há logging, um funcionário pode fazer download os dados e revendê-los sem que ninguém perceba.

d. Ataque de Sniffing (Wi-Fi Público, MITM): Sem VPN obrigatória, um atacante pode interceptar passwords se forem transmitidas sem encriptação adequada (desconhecido).

e. SQL Injection ou Exploração de Vulnerabilidades: Se a aplicação é antiga e não estiver actualizada (o que parece ser o caso), pode ser vulnerável a SQL Injection, XSS ou RCE, permitindo um ataque completo ao sistema (desconhecido mas provável).

O SIGRE, tal como se encontra, é um risco crítico para a segurança dos dados eleitorais e precisa ser urgentemente actualizado.

Recomendamos:

1. Criar logins individuais para cada utilizador com permissões específicas numa base de acesso mínimo ao que é necessário por tipo de perfil.

2. Implementar MFA para impedir acessos não autorizados.

3. Restringir acessos a uma whitelist de IPs confiáveis e exigir VPN para uma rede do Estado Português.

4. Activar logging detalhado para auditoria de acessos e acções.

5. Reduzir a validade da password para 3 meses e exigir complexidade.

6. Monitorizar e bloquear tentativas excessivas de login (proteção contra brute-force).

7. Treinar regularmente os utilizadores do SIGRE sobre phishing e segurança digital. Criar um sistema que avalie e exija a aprovação anual do acesso ao sistema.

A CpC recorda que se este sistema for comprometido, pode haver um exfiltração massiva dos dados eleitorais de Portugal, com impactos legais, sociais e políticos de grande amplitude e gravidade.

Enviada à Secretaria-Geral do Ministério da Administração Interna a 07.03.2025

Deixe uma resposta para Iniciativa CpC: Cidadãos pela Cibersegurança Cancelar resposta