Enquanto decorre ainda a lenta recuperação dos serviços associados à Chave Móvel Digital https://cidadaospelaciberseguranca.com/2024/10/10/ransomware-atinge-servicos-do-estado-falhas-criticas-em-plataformas-de-autenticacao-e-servicos-essenciais/ soube-se ao mesmo tempo (!) – numa coincidência intrigante – que alguém conseguiu obter as senhas de nove mil portugueses no portal das Finanças. Pelo menos num caso houve acesso e mudança de password que foi recuperada através do reset através de telemóvel.

Verifique se o seu NIF ou o de familiares foi afectado em

https://tools.cybb0rg.com/accessgovleak (não é um site da CpC e refere-se apenas a uma exfiltração de 10/08/2024. Não há solução idêntica para a exfiltração conhecida em Outubro do mesmo ano).

Estes acessos ilegítimos a algumas destas contas terão acontecido entre Junho e Outubro de 2024 e embora não seja nítida a vantagem financeira obtida neste acesso este pode ser monetarizado de várias formas:

1. Acesso a dados pessoais como os rendimentos, os tipos de despesa e a situação fiscal

2. O histórico de pagamento de impostos obtendo os valores devidos ou reembolsos futuros.

3. Um invasor pode usar estes dados para se fazer passar pelo cidadão em instituições financeiras ou realizar compras e assinaturas usando a identidade da vítima.

4. Alteração de dados bancários para reembolso de impostos.

5. Emissão de facturas falsas gerando reembolsos maiores ou ilegítimos.

6. Criar facturas fraudulentas para empresas fictícias controladas pelo invasor, o que pode ser usado em esquemas de fraude fiscal. O cidadão pode ser responsabilizado por impostos adicionais, multas e sanções relacionadas com estas faturas falsas.

7. Com acesso a informações fiscais, o criminoso pode tentar obter crédito ou financiamento em nome do cidadão. Usando declarações de IRS e outros dados financeiros, pode apresentar documentos para solicitar crédito. O cidadão pode ficar com dívidas não autorizadas no seu nome e enfrentar complicações para provar que foi vítima de fraude.

8. Os dados de rendimentos podem ser usados para chantagem, ameaçando expor publicamente informações confidenciais, especialmente se o cidadão preferir manter a sua situação financeira privada.

9. Mesmo que o invasor não use directamente os dados para cometer fraudes, pode vendê-los em mercados clandestinos da internet. Informações como declarações fiscais, NIF, dados bancários e outros dados pessoais são muito valiosos para outros criminosos, que podem usá-los para outros fins ilícitos.

10. Com o IBAN da vítima podem realizar pagamentos SEPA em que basta dar o IBAN da Conta Bancária (p.ex. Água, Gás, Electricidade).

Todos os cidadãos devem ter em conta algo que com todos os problemas recentes com AforroNet, Segurança Social Directa e agora AT se tornou evidente: alguém descobriu que a infraestrutura informática do Estado é obsoleta e frágil e está a atacá-la sistematicamente. É muito provável que mais problemas ocorram, em mais sistemas públicos com acesso remoto nos próximos dias e meses. É também improvável que o Estado consiga rapidamente mudar e atualizar a estrutura de cibersegurança que agora foi exposta como ultrapassada e exposta à actividade de cibercriminosos.

Como é que o cidadão se pode proteger:

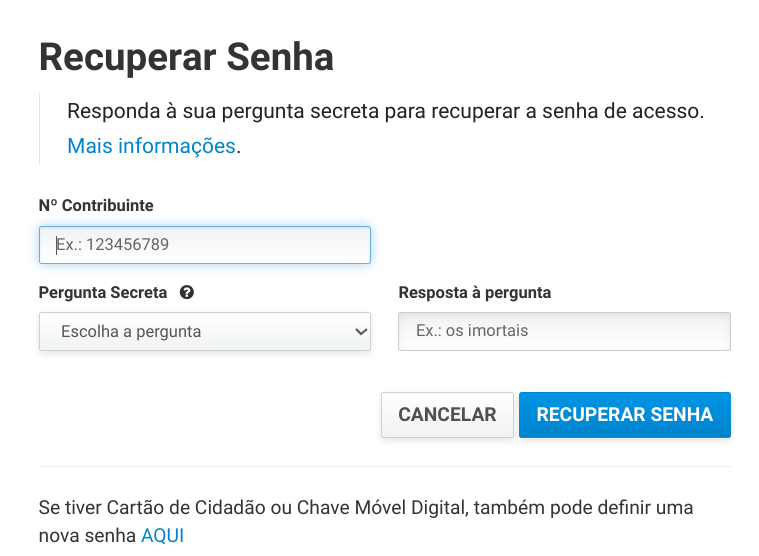

1. Mude JÁ a sua password no Portal da AT: Não use sempre a mesma password nem neste nem noutro serviço público, não a conserve no gestor de passwords do Chrome (que pode ser crackados) mas use gestores de passwords (como o Bitwarden) que protegem as credenciais com biometria. Idealmente não tenha a password no computador, mas memorize-a ou conserve-a em local seguro na sua casa.

2. Se usava a mesma password noutra plataforma altere-a também nessa plataforma.

3. Aceda a https://sitfiscal.portaldasfinancas.gov.pt/geral/dashboard/consultarInteracoes e confirme se conhece todas as interacções recentes no Portal e se o IBAN é o seu https://sitfiscal.portaldasfinancas.gov.pt/dados/iban/alterar

Como é que a AT nos podia ter protegido e pode impedir novos casos:

1. URGENTE: Habilitar autenticação de dois factores (MFA) através de PINs por SMS ou (idealmente) de códigos gerados por aplicações de autenticação (Google Authenticator, Microsoft Authenticator, WatchGuard AuthPoint, etc)

2. Esta exfiltração na Darkweb tem meses: a AT podia ter adquirido (ainda o pode fazer) um serviço de monitorização da aparição deste tipo de dados e feito reset a todas as passwords capturadas antes da intrusão ter tido lugar.

3. Logo que a AT soube desta situação devia ter enviado um email a todos os utilizadores alertando para a mesma. Não é nítido se a situação foi (e quando foi) reportada à CNCS.

4. Criar no portal da AT um registo de logins e de IPs/locais de acesso como aquele que vemos, p.ex. no gmail em “Recent security activity”. Esta informação poderia estar em https://sitfiscal.portaldasfinancas.gov.pt/geral/home

5. A AT deve implementar políticas de segurança de passwords mais rígidas: maior comprimento, complexidade, e mudanças periódicas obrigatórias.

6. Como é que esta lista foi obtida? Uma compilação de várias exfiltrações de passwords guardadas no Chrome é o mais provável dado o relativamente pequeno volume (9 mil). Um acesso ilegítimo a uma base de dados da AT teria produzido uma lista mais extensa mas indicaria que a AT está a guardar passwords em tabelas de uma forma não encriptada o que viola o RGPD. Se ainda não o faz: devia fazer.

7. A AT deve investir mais em ferramentas de monitorização e em auditorias externas de segurança que poderiam ter detectado e travado esta intrusão e divulgação.

8. A AT deve criar campanhas de conscientização sobre segurança cibernética para os seus próprios funcionários e cidadãos, instruindo sobre os riscos e boas práticas para proteger credenciais e colocar essas campanhas com questionários de avaliação no próprio portal da AT.

9. Criar um ciclo semestral de mudança de passwords como já sucede na maioria das organizações.

Este caso, assim como o do AforroNet, da Segurança Social Direta e da Chave Móvel Digital reforçam a percepção fundamentada de que é urgente e prioritário reforçar a cibersegurança dos sistemas públicos: Investir em tecnologia mais avançada para a segurança dos sistemas governamentais, adicionar MFA em todos os sistemas internos e externos, formação interna e aos cidadãos, introduzir monitorização contínua com uso inteligência artificial para detectar ameaças cibernéticas.

Sobretudo: há que ter em conta um factor: o caso da AT e da Chave Móvel Digital indicam que os sistemas do Governo estão agora na mira de uma organização ou indivíduos muito motivados, com tempo e recursos amplos ao seu dispor e que mais casos irão acontecer nos próximos meses.

17.10.2024

Foi publicado no Portal Base da Contratação pública o contrato:

https://www.base.gov.pt/Base4/pt/detalhe/?type=contratos&id=10971531

“Prestação de serviços de assessoria informática, para implementação de medidas urgentes e necessárias de práticas de segurança urgentes, desde backups seguros até medidas avançadas, a implementar de imediato, a fim de evitar um novo ataque em face da vulnerabilidade atual dos sistemas e garantir a segurança dos dados envolvidos através de apoio de especialistas em soluções de Cloud & Infra, Data & IA, Aplications e Workplace, no âmbito do Cybersecurity Incident Response Service, em regime de bolsa de horas”

Ajuste Direto Regime Geral

Agência para a Modernização Administrativa, I. P.

Claranet II Solutions, SA

192.992,45 €

15-10-2024

Exclamações e Questões:

1. “Implementar backups”? Não existiam?

2. “vulnerabilidade atual”? Ela não foi resolvida e já estão a colocar sistemas no ar?

3. “garantir a segurança dos dados”? Garantir? Mas o governo não nos deu já essa garantia? (várias vezes)

Deixe uma resposta para Ana Cancelar resposta