Em maio de 2023 a Iniciativa CpC: Cidadãos pela Cibersegurança a propósito da polémica com o equipamento do então assessor Frederico Pinheiro: “O que deveria ter sido feito (e não foi) com o telemóvel e computador de Frederico Pinheiro”

https://cidadaospelaciberseguranca.com/2023/05/18/o-que-deveria-ter-sido-feito-e-nao-foi-com-o-telemovel-e-computador-de-frederico-pinheiro/ tinha elaborado uma série de propostas que foram enviadas a todos os partidos com assento parlamentar e ao governo da República: Ficaram sem resposta.

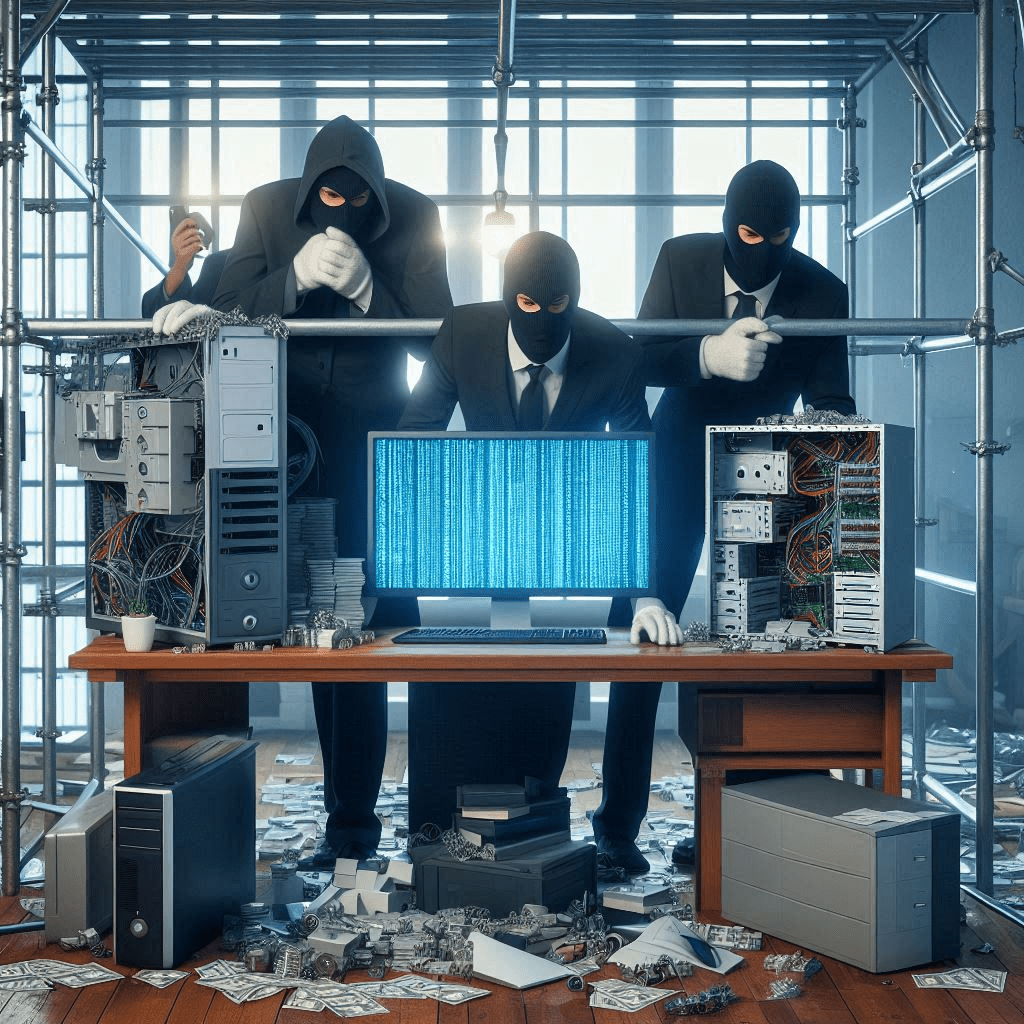

A 29 de agosto de 2024 soube-se que a “Secretaria-geral do Ministério da Administração Interna foi assaltada. Ladrões remexeram gabinetes e levaram 8 computadores de responsáveis. Assalto aconteceu na madrugada desta quarta-feira. Foram levados vários computadores, sendo que dois seriam de chefias da secretaria. Câmaras de vigilância não estavam a funcionar” https://observador.pt/2024/08/29/secretaria-geral-do-ministerio-da-administracao-interna-foi-assaltada-ladroes-remexeram-gabinetes-e-levaram-8-computadores-de-responsaveis/

Segundo esta notícia “Os ladrões terão mesmo conseguido furtar os equipamentos informáticos utilizados por chefias desta secretaria, como por exemplo o computador de Teresa Costa, secretária-geral adjunta e o do responsável pela área informática.” estranhando-se que exista uma tentativa de diminuir a gravidade do sucedido: “furtados alguns computadores”, sendo que alguns deles “ainda não tinham tido uso já que são de reserva/substituição” assim como a facilidade com que o furto ocorreu: o segurança de serviço não se apercebeu de nada; as câmaras estavam desligadas e o acesso foi facilitado pela presença de andaimes.

Na resposta do MAI nada indica que estes equipamentos sensíveis (como o da secretária-geral adjunta e o do responsável pela área informática.) estivessem a seguir as recomendações que fizemos em 2023 e que propunham a “revisão dos procedimentos, práticas e políticas a aplicar a equipamentos do Estado e, muito especialmente, em todos aqueles que – como sucedeu – possuem documentos ou informações de especial interesse, valor ou essenciais à segurança da República nomeadamente:

“5. O laptop de Frederico Pinheiro estava em modo “standalone”: Isto é, não pertencia à estrutura de identidade, autenticação e gestão remota do Ministério (Active Directory), algo que deveria ser absolutamente proíbido e viola qualquer boa prática de segurança organizacional.”

“6. Frederico Pinheiro era administrador local do equipamento: Ora existem várias razões pelas quais um utilizador não deva ser um administrador local em um computador:

Segurança: Ao conceder privilégios de administrador a um utilizador, este terá acesso total ao sistema operativo e poderá fazer alterações críticas, como instalar/remover software, modificar configurações de segurança e até mesmo apagar ficheiros essenciais. Isso aumenta o risco de comprometimento do sistema por malware, vírus ou outras ameaças cibernéticas especialmente em equipamentos – como o caso – com dados sensíveis para o interessa da República.

Estabilidade do sistema: Um utilizador com privilégios de administrador pode inadvertidamente fazer alterações que afetem a estabilidade do sistema ou de outras aplicações. Isso pode levar a falhas, bloqueios e problemas de desempenho.

Erros humanos: Mesmo que um utilizador seja experiente, erros podem acontecer. Um clique errado ou uma ação equívoca quando se é administrador pode ter consequências graves, como excluir arquivos importantes ou modificar configurações críticas sem intenção.

Políticas de segurança: Em ambientes organizacionais, é comum aplicar políticas de segurança rígidas para proteger informações confidenciais. Ao limitar os privilégios dos utilizadores, o ministério poderia ter reduzido o risco de perda de dados e garantir a conformidade com as regulamentações de proteção de informações em vigor.

Geralmente, restringir os privilégios de administrador para os utilizadores finais dos equipamentos é uma prática recomendada para manter a segurança, a estabilidade e a integridade do sistema operativo e dos dados armazenados. Os utilizadores devem ter apenas as permissões necessárias para realizar suas tarefas diárias, enquanto os privilégios de administrador devem ser reservados para administradores de sistemas informáticos.”

“7. Um laptop com dados sensíveis, confidenciais e estratégicos para a República não tinha o disco encriptado: Esta opção é gratuita e está disponível em todos os equipamentos MacOS, Windows e Linux. No Windows trata-se da “BitLocker Device Encryption in Windows” e quando é iniciada permita a gravação e conservação externa e em local seguro das chaves para eventual futura recuperação do acesso em caso de necessidade de acesso por parte das autoridades judiciais ou da hierarquia do ministério.”

“8. O laptop permitia a ligação de Storage Devices USB externos: Os quais usou várias vezes para copiar ficheiros importantes e que estavam no equipamento. Este uso pode ser bloqueado por Group Policy se o computador estiver ligado a uma Active Directory (não estava) e é igualmente possível enviar um mail alertando o utilizador para essa tentativa de uso em contrário aos procedimentos em vigor.”

“9. O laptop estava em modo “standalone”: isto é: não pertencia ao Domain AD do Ministério (?) e, logo, não podia receber um conjunto centralizado de políticas e configurações: Teria sido possível impedir que o equipamento tivesse em disco cópias únicas (assim o disse a Chefe de Gabinete) de determinadas extensões (.pdf, .docx, .xlsx) obrigando à sua presença única em shares de rede sob controlo do Ministério.”

“10. O laptop permitia a existência de cache profiles e, logo, permitia o logon sem o prévio estabelecimento de VPN para com a rede do Estado: Isto pode ser forçado centralmente através de uma Group Policy de Active Directory ou, se o computador não estiver em AD é possível também desligar estes logins com uma alteração de registry mas esta pode ser desfeita se o utilizador for um administrador local como parecia ser o caso de Frederico Pinheiro.”

“11. O laptop não tinha um sistema de AV ou MDM que permitisse o shutdown remoto/remote wipe ou lock em caso de perda de controlo nem a geolocalização do equipamento em caso de perda ou furto” (…)”

“12. Foram feitas impressões de documentos confidenciais: É possível impedir a impressão deste tipo de documentos sensíveis com políticas de segurança adequadas e usando, por exemplo, as etiquetas de confidencialidade do Office 365 (Microsoft Purview).”

Em maio de 2023 estas sugestões (e outras aplicáveis a telemóveis de serviço) foram enviadas a todas as câmaras municipais do país, a todos os grupos parlamentares e a todos os ministérios do Governo da República.

A propósito deste furto de computadores com dados sensíveis e, provavelmente, credenciais de acesso a sistemas de acesso muito reservado tornámos a enviar estas recomendações e lançámos a petição “Petição para a Redução de Riscos de Segurança em Equipamentos do Estado: Propostas de Cibersegurança para Ministérios e Órgãos Sensíveis do Estado” que foi entregue a 30 de agosto aos serviços da Assembleia da República.

Deixe uma resposta para Falhas na Cibersegurança do Estado: Roubo de Computadores e Riscos para a Segurança Nacional: o caso da demissão do secretário-geral do MAI e a PEN com dados confidenciais no Gabinete de António Costa – Iniciativa CpC: Cidadãos pela Cibersegur Cancelar resposta