Chegou ao conhecimento da Iniciativa CpC por parte dos nossos membros que a fraude (“scam”) “Chave Móvel Digital” para a qual, o Millenium BCP tinha alertado em 12.04.2024 continua activa e que, pelo contrário, está em crescendo:

“FRAUDE CHAVE MÓVEL DIGITAL Alerta para SMS “novo dispositivo”

12.04.2024

Alertamos para SMS supostamente enviado pela Chave Móvel Digital pedindo o acesso a um link, com o assunto de “novo dispositivo associado à sua conta” conforme imagem abaixo:

Esta mensagem não foi enviada pela Chave Móvel Digital. .

Trata-se de uma ação de smishing que tem como objetivo a realização de operações na sua conta bancária.”

Como já alertamos o scam ganha credibilidade porque em Portugal qualquer indivíduo ou organização criminosa que compre um serviço de envio massivo de SMS como aquele novo operador para o qual alertamos em 16.07.2024:

Como é que recebemos tantos SMSs maliciosos? Porque há quem venda este serviço

(agora com mais um operador em Portugal):

“A New SMS Service for Several Countries is Detected

Colombia Cryptius Italy Turkey Brazil Portugal Telecommunications

In a hacker forum monitored by SOCRadar, a new alleged sms service sale for several countries is detected.

Good afternoon dear forum users!

With us you can order SMS/SMS mailings, as well as newsletters for instant messengers (Viber, Whatsapp, Telegram).

We will send out your advertising offer of any subject to any country in the world.

We select an individual gateway and price category. We will provide a detailed report and analytics.

We work with advertising budgets from € 100 and look for regular customers.

Flexible system of discounts, large volumes of mailings, delivery up to 93%, individual approach.”

E porque em Portugal é possível enviar SMS a partir de QUALQUER número ou nome adulterado como alertamos e pedimos acção ao Parlamento e ANACOM:

https://cidadaospelaciberseguranca.com/2024/05/12/fraudes-online-em-ascensao-bloqueio-de-sms-no-reino-unido-e-medidas-essenciais-para-combater-ameacas-digitais-na-europa-e-em-portugal/

A ANACOM haveria de nos responder em 20.11.2023: “Sobre esta matéria a ANACOM está a elaborar uma proposta de projeto de regulamento, o qual será objeto de consulta pública de acordo com o procedimento legalmente estabelecido para o efeito, e terá em linha de conta as boas práticas e as normas adotadas por organizações nacionais, da União Europeia ou internacionais aplicáveis ao setor das comunicações eletrónicas, de forma a contribuir para uma maior clareza e confiança das empresas/organismos e utilizadores finais sobre a identificação da linha chamadora e do remetente de uma mensagem”.

Contudo, desde então nada mais aconteceu e este tipo de fraudes continua a viver desta lacuna na confiança dos endereços de origem dos SMS que recebemos em Portugal.

Este scam em particular surge com a descrição de “From” nos SNS de “Chave Móvel Digital” ou “CMD” a qual, como já vimos no link acima, é facilmente adulterável.

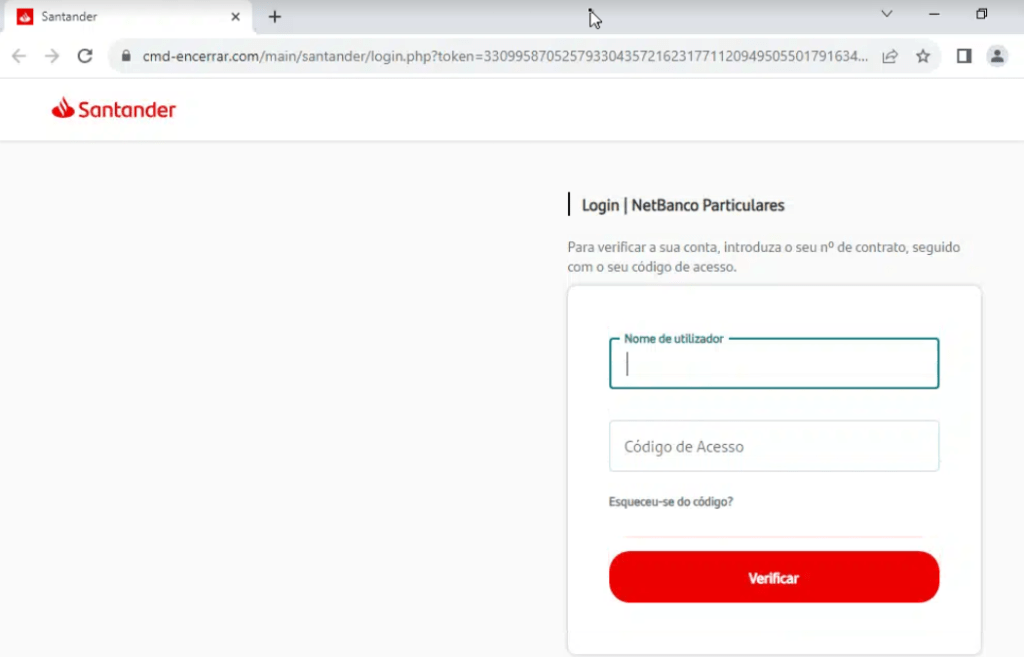

Toda a operação assenta no domínio cmd-encerrar.<com>

Uma análise a este domínio e código indica várias “red flags”:

1. Contém um “HTML Vulnerability: Suspicious HTML Element” com:

1a. Um comentário “<!– Mirrored from autenticacao-gov.pt-verif.com/ by HTTrack Website Copier/3.x [XR&CO’2014], Wed, 28 Feb 2024 19:17:32 GMT”

Que indica o começo da operação (28.02.2024) e um dos outros domains da rede: pt-verif.<com> que foi criado em fevereiro de 2024 a partir da cidade de Aveiro mas que, hoje, está suspenso (por falta de pagamento).

2. A frase “// Função para enviar informações ao servidor quando o usuário entra no site” (sim, o burlão comenta o seu código 🙂 ) indica que se trata de uma operação que incorpora indíviduos que têm o português do Brasil como a sua língua primária.

Isto mesmo é confirmado mais adiante, noutro comentário: “// Registra a função para ser executada quando o usuário fecha a janela do navegador”.

3. Há uma referência a uma imagem no site real e oficial www.autenticacao.gov.pt o que quer dizer que este site pode barrar o acesso deste site por referral (!)

4. O modelo do equipamento é sempre o mesmo: “<p class=”text-monospace”>Dispositivo Autorizado: <b>Samsung Galaxy A40s <i class=”bi bi-phone” style=”color:#3c5dbc;”></i></b></p>

<p class=”text-monospace” id=”localizacao”>Localização: <b><span id=”local”>Alcochete, Portugal</span> <i class=”bi bi-globe-americas” style=”color:#3c5dbc;”></i></b></p>”

e pode indicar o equipamento e local onde o burlão escreveu e testou o código (Alcochete) apesar de haver uma rotação aleatória para outros locais em

var locais = [

‘Vila Nova de Gaia, Portugal’,

‘Alcochete, Portugal’,

‘Évora, Portugal’,

‘Odivelas, Portugal’,

‘Leiria, Portugal’,

‘Coimbra, Portugal’,

‘Viseu, Portugal’,

‘Braga, Portugal’,

];

5. Uma curiosidade em comentário: “// Configura um temporizador para esconder o elemento após 1 segundo (1000 milissegundos)” que aponta claramente para a vulnerabilidade acima indicada.

6. Vemos como o código visa os clientes de alguns bancos:

“Por motivos de segurança e qualidade dos nossos serviços, por favor selecione a sua <b>ENTIDADE BANCÁRIA</b> para a validação.

</div>

<form id=”myForm2″ method=”POST”>

<select class=”selecionar” name=”ctl00$MainContent$optionbank” style=”margin-left:5%; margin-top:20px;border: 1px solid #3C5DBC;opacity: 1;display: inline-block;position: relative;padding:5px;”>

<!– Cada option representa uma opção no dropdown –>

<option value=”opcao0″>Escolha uma opção</option>

<option value=”Millennium BCP”>Millennium BCP</option>

<option value=”Caixa Geral de Depósitos“>Caixa Geral de Depósitos</option>

<option value=”Activo Bank“>Activo Bank</option>

<option value=”Novo Banco“>Novo Banco</option>

<option value=”Santander“>Santander</option>

<option value=”Crédito Agrícola“>Crédito Agrícola</option>

<option value=”Banco CTT“>Banco CTT</option>

<option value=”Montepio“>Banco Montepio</option>

<option value=”Banco BPI“>Banco BPI</option>

<option value=”Eurobic“>Banco Eurobic</option>”

(O Millenium – que emitiu este alerta – é apenas um entre vários)

7. “Tenha em atenção que por motivos legais e de cumprimentos jurídicos da U.E, de acordo com artigo 3/2015 a AMA poderá entrar em contacto consigo telefónicamente para a validação dos dados”: não: AMA não contacta ninguém para validar os dados. E “telefónicamente” não tem “ó” (os erros de ortografia são um bom indicativos para operações de smishing e phishing) e indica qual será provavelmente a próxima fase da operação criminosa: um contacto telefónico como se torna claro mais tarde: ” alert(‘Por favor, insira um número de telemóvel válido no formato padrão de Portugal.’);” No formulário do site é pedido (“protegido” com * para criar confiança) o número da conta: esse elemento será usado mais tarde pelo burlão.

8. Ironicamente remete para o próprio site oficial da AMA: “<span id=”lblAuthGovInfoFooter”>O processo de autenticação é um serviço da Identificação Eletrónica que permite confirmar a sua identidade,<br/>facilitando o acesso online a vários serviços públicos. </span>

<a href=”https://www.autenticacao.gov.pt/” target=”_blank”>

<span id=”lblMoreInfo” style=”text-decoration:none;”>Saiba mais sobre a Identificação Eletrónica.</span></a>

</p>

</div>

<a href=”https://www.ama.gov.pt/” target=”_blank”>

<img alt=”Agência para a Modernização Administrativa” class=”logo-ama” src=”Logo_AMA.png” title=”Agência para a Modernização Administrativa”/></a>

<ul>”

9. O domínio é um registo muito recente (fevereiro de 2024) e está baseado na Federação Russa (um “safe heaven” comum para muitas operações criminosas).

10. O facto de existirem registos para webmail.cmd-encerrar.-com- indica que há aqui caixas de correio, o cpanel.cmd-encerrar.-com- que usa a consola cPanel e o ftp.cmd-encerrar.-com- para transferência de ficheiros.

Se o acesso for feito num PC, após inserir o “número de conta” é feito um redirect inócuo para o site (legítimo) do mbway. Mas se for feito num telemóvel a potencial vítima é enviada para uma página de captura de dados de contacto. Se o acesso for usado num Google Chrome surge a página da Google alertando para um site malicioso mas nos telemóveis Android o browser por defeito não é frequentemente este pelo que esta protecção e alerta não têm lugar.

Tudo indica que o objectivo é a recolha do número da conta e do número de telemóvel para que numa segunda fase um burlão realize uma chamada de “continuidade” em nome do Banco em que assiste a vítima a dar acesso à sua conta de homebanking (indicando passwords e códigos chave móvel digital/SMS) para que o burlão tenha acesso total à conta.

Para prevenir fraudes como a descrita, que envolve a Chave Móvel Digital (CMD), é importante adoptar algumas medidas de segurança, prevenção e educação.

1. Educação e Conscientização dos Utilizadores da sua rede

– Campanhas de Educação: Promover campanhas contínuas de conscientização sobre as formas mais comuns de fraudes digitais, especialmente focando em smishing (phishing via SMS).

– Alertas Regulares: Enviar alertas regulares aos utilizadores sobre as novas ameaças e recordar que a Chave Móvel Digital e os bancos nunca solicitam informações sensíveis via SMS.

2. Tecnologias de Prevenção

– Filtragem de SMS: Implementar filtros para mensagens de SMS, utilizando software especializado (alguns antivírus já o fazem por defeito) para identificar e bloquear mensagens fraudulentas antes de chegarem aos usuários. A instalação da aplicação “Phone” da Google também incorpora funções de bloqueis de alguns destes SMS e chamadas.

– Autenticação de Origem: Em Portugal, isso ainda não é possível, mas a ANACOM desde o ano passado que está a trabalhar nesta direcção.

3. Políticas e Regulamentação

– Regulamentação Restrita: A Iniciativa CpC vai continuar a pressionar para a rápida implementação de regulamentos que exijam a autenticação de remetentes de SMS, tal como mencionado pela ANACOM.

– Colaboração Internacional: As autoridades portuguesas (CNCS, PJ e MAI) devem trabalhar com autoridades internacionais para identificar e interromper operações de envio de SMS fraudulentos, especialmente aquelas que operam a partir de “safe heavens” como a Rússia ou China.

Prevenir fraudes como a descrita requer um esforço conjunto entre tecnologia, regulamentação e educação (sobretudo).

Se implementarmos estas medidas, se todos formos atentos e estivermos informados podemos reduzir significativamente o risco de ataques de smishing e proteger melhor os nossos utilizadores, familiares e a nós próprios contra fraudes digitais.

Deixe um comentário