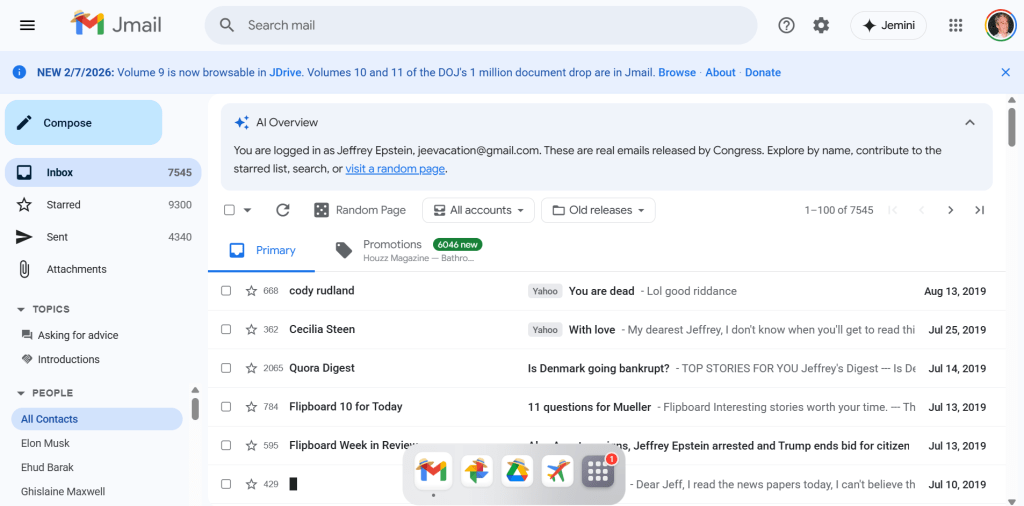

Dois programadores criaram um site que permite navegar pelos emails divulgados de Jeffrey Epstein como se o utilizador estivesse a aceder directamente à sua caixa de entrada do Gmail. O projecto chama-se Jmail e replica de forma quase integral a interface do Gmail para apresentar mais de 20 mil mensagens tornadas públicas este mês pelo U.S. House Oversight Committee.

Em vez de milhares de PDFs difíceis de ler e pesquisar, o utilizador vê uma caixa de correio familiar, com pastas, mensagens destacadas e pesquisa por palavras-chave. Cada email inclui ligação directa para o documento oficial de origem, garantindo correspondência com os registos governamentais.

O acervo revela trocas de mensagens entre Epstein e várias figuras públicas de alto perfil, incluindo Ghislaine Maxwell, Steve Bannon, o antigo secretário do Tesouro dos EUA Larry Summers e referências recorrentes a Donald Trump, então ainda futuro presidente. Surgem também mensagens envolvendo Prince Andrew, com frases como “we’re in this together”.

O site foi desenvolvido numa única noite por Luke Igel, cofundador da empresa de IA Kino, e Riley Walz, engenheiro de software conhecido por projectos experimentais. Segundo Walz, “clonámos o Gmail, mas entras autenticado como Epstein e vês os emails dele”. Para transformar documentos digitalizados em texto pesquisável, recorreram ao Google Gemini.

A reconstrução é deliberadamente realista. O layout, as cores, a organização das mensagens e até a pasta de favoritos imitam o Gmail original. Isso cria um efeito perturbador de normalidade: o conteúdo é chocante, mas a forma é banal. Segundo Igel, ao percorrer a caixa de entrada percebe-se até a degradação progressiva da escrita de Epstein ao longo dos anos, um padrão típico de utilizadores pouco à vontade com tecnologia.

Entre os emails mais graves está uma mensagem de 2011 em que Epstein escreve a Maxwell que Trump “passou horas na minha casa” com uma pessoa cujo nome surge censurado e que investigadores identificaram mais tarde como vítima. Em 2018, Epstein afirma ser “a única pessoa capaz de o derrubar”. As mensagens mostram ainda que Larry Summers manteve contacto com Epstein muito depois da sua condenação em 2008, tendo vindo mais tarde a abandonar o conselho de administração da OpenAI após a divulgação destes emails.

O lançamento do Jmail ocorre num contexto de crescente pressão pública para clarificar quem protegeu, facilitou ou ignorou os crimes de Epstein. Na sequência da divulgação, o presidente dos Estados Unidos assinou a Epstein Files Transparency Act, obrigando o Departamento de Justiça a tornar pesquisáveis, num prazo de 30 dias, todos os registos não classificados relacionados com o caso.

O próprio criador do projecto assume que a motivação foi simples e prática. Bastaram poucas horas e um pouco de software para tornar compreensível algo que, no formato original, estava praticamente inacessível ao cidadão comum. A mensagem implícita é clara: muitas verdades permanecem escondidas não por falta de dados, mas por más decisões técnicas e institucionais sobre como esses dados são disponibilizados.

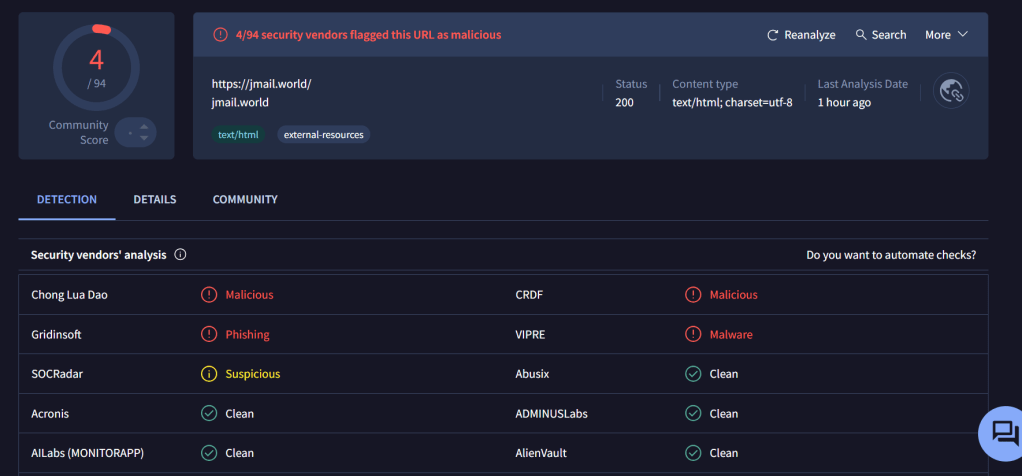

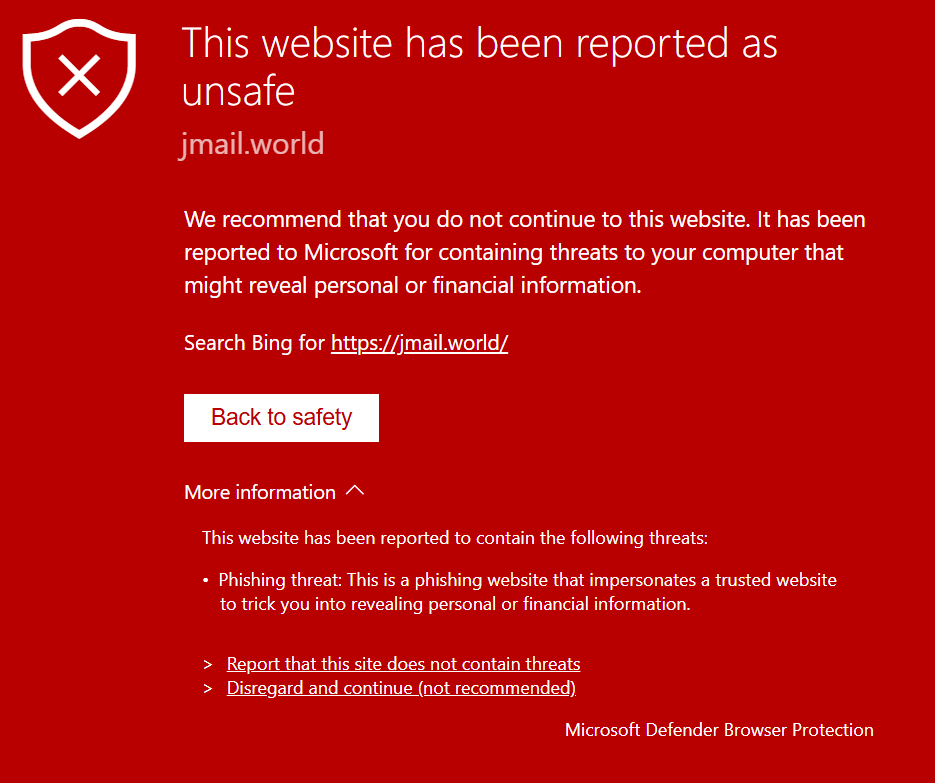

Avaliação de cibersegurança do site Jmail, com base exclusiva no HTML fornecido e em práticas correntes de análise técnica tendo em conta que vários motores de antivirus classificam o site como “malicioso”:

1. O site é uma aplicação web moderna construída em Next.js, fortemente dependente de JavaScript, com carregamento dinâmico de dezenas de chunks, uso intensivo de React, e execução quase total do lado do cliente. Isto, por si só, já explica parte do problema: muitos antivírus e filtros de navegação penalizam aplicações altamente dinâmicas, especialmente quando imitam serviços sensíveis como webmail.

2. Do ponto de vista estritamente técnico, não há no HTML qualquer indício direto de malware clássico. Não se observam downloads automáticos, execução de binários, WebAssembly suspeito, exploits de browser, nem chamadas óbvias a domínios conhecidos por alojar malware. O site corre sobre HTTPS, usa Cloudflare, e os scripts parecem estar todos associados à própria aplicação.

Então por que razão tantos antivírus o classificam como “inseguro”?

Porque o site activa vários gatilhos heurísticos ao mesmo tempo.

1. Primeiro, o site imita deliberadamente o Gmail, incluindo layout, ícones, interações, organização visual e até comportamentos subtis de interface. Para muitos motores de segurança isto é indistinguível de uma página de phishing. Não interessa a intenção política ou jornalística do projeto; tecnicamente, é uma cópia funcional de uma interface bancária/email, o que é uma bandeira vermelha clássica.

2. Segundo, o site declara explicitamente que o utilizador está “logged in as jeevacation@gmail.com”. Mesmo sendo fictício e read-only, esta linguagem é suficiente para disparar alertas automáticos de roubo de credenciais. Sistemas de proteção não interpretam contexto editorial; interpretam padrões.

3. Terceiro, há execução massiva de JavaScript ofuscado e fragmentado. Não é ofuscação maliciosa, é bundling moderno, mas antivírus continuam a tratar código grande, minificado e carregado em cadeia como potencialmente hostil, sobretudo quando combinado com UI sensível.

4. Quarto, existe integração com serviços externos de analytics pouco conhecidos do público geral, como umani.api.route.run. Mesmo sendo analytics legítimos, domínios fora do “clube habitual” Google/Meta disparam classificações de risco médio. Para um antivírus local, isto parece exfiltração de dados comportamentais.

5. Quinto, o site usa Cloudflare email protection e manipulação dinâmica de DOM com dangerouslySetInnerHTML. Isto é normal em React, mas do ponto de vista de segurança defensiva é um padrão associado a XSS, mesmo quando bem implementado.

6. Sexto, a aplicação tem um assistente “Jemini” embutido, que simula um sistema de IA interativa dentro de uma caixa de correio. Para motores heurísticos, isto parece um keylogger potencial ou um chatbot com acesso a dados sensíveis, mesmo que tecnicamente não o seja.

Em suma:

Não há provas, no HTML analisado, de que o site roube palavras-passe, cookies, tokens de sessão reais ou dados pessoais do visitante. Não há formulários de login reais, não há requests para endpoints de autenticação externos, nem mecanismos típicos de credential harvesting.

O risco não está no que o site faz, está no que ele parece fazer.

Do ponto de vista de cibersegurança defensiva, o Jmail é um exemplo clássico de “false positive agressivo”. A combinação de spoof visual de Gmail, JavaScript pesado, narrativa de login e temática sensível é praticamente desenhada para falhar testes automáticos de segurança.

Isto não quer dizer que o site seja “seguro” no sentido forte da palavra. É um projeto experimental, não auditado publicamente, sem política de segurança visível, sem CSP explícita no HTML, sem indicação clara de isolamento de dados, e sem garantias formais sobre o que é ou não recolhido ao nível de telemetria. Quem entra deve assumir que está num ambiente não confiável, como em qualquer site político ou investigativo independente.

O Jmail não mostra sinais de malware ativo, mas é corretamente classificado como arriscado por muitos antivírus, porque viola deliberadamente convenções de segurança associadas a interfaces críticas. Não é phishing clássico, mas comporta-se como phishing do ponto de vista técnico. Não rouba credenciais, mas parece capaz de o fazer.

Para um utilizador comum, o conselho tradicional mantém-se: não aceder a partir de browsers autenticados, não usar extensões sensíveis ativas, não assumir qualquer separação forte entre conteúdo e execução de código. Para jornalistas, investigadores ou activistas, faz sentido tratá-lo como ferramenta de leitura, não como aplicação de confiança.

Em termos de cibersegurança, o Jmail é um bom exemplo de como forma importa tanto quanto função. E os antivírus não estão errados por desconfiarem. Estão apenas a fazer exatamente aquilo para que foram desenhados.

Deixe um comentário