(imagem meramente ilustrativa)

Alerta enviado e anonimizado para efeitos desta publicação a 21 de Maio de 2025

Introdução

Este relatório tem por objectivo reportar, de forma responsável, uma potencial exposição crítica identificada num endereço IP vinculado à infraestrutura da Vossa organização.

A descoberta foi feita de forma acidental, durante uma pesquisa sobre portas relacionadas com ICS em uso em Portugal. Na sequência de um projecto de detecção e prevenção de intrusões em ambientes ICS sendo que, durante este processo deparámo-nos com o IP <anonimizado>, registado como propriedade da (empresa do ramo dos resíduos urbanos), publicamente acessível e divulgando informações sensíveis.

Todo o conteúdo deste relatório foi obtido exclusivamente através de fontes públicas, sem qualquer varredura ativa, tentativa de intrusão ou quebra de legislação vigente. Esta comunicação é voluntária, com o intuito de ajudar a mitigar riscos, sejam eles de origem humana ou tecnológica.

Riscos técnicos

Através da porta TCP 502 (Modbus), o dispositivo respondeu com um banner que expõe:

Localização física: Aterro Sanitário d<anonimizado>

Modelo do equipamento: BME P58 1020 (Schneider Electric)

Versão de firmware: v02.20

Estrutura interna do sistema:

SERVIDOR1 C:\Users\STK\Desktop\<anonimizado>\ASB\MOTOR1_ASB_

Esta exposição, por si só, já representa um risco de engenharia reversa, mas ao consultar a base de dados pública de vulnerabilidades (CVE), verifica-se que este equipamento possui um histórico significativo de falhas de segurança.

CVE-2021-22792

https://www.cvedetails.com/cve/CVE-2021-22792/

CVE-2021-22791

https://www.cvedetails.com/cve/CVE-2021-22791/

CVE-2021-22790

https://www.cvedetails.com/cve/CVE-2021-22790/

CVE-2021-22789

https://www.cvedetails.com/cve/

Existem ainda 12 vulnerabilidades apontadas ao firmware desse modelo, incluindo vários tipos de problemas, desde negação de serviço a acesso não autorizado:

CVE-2023-6408

https://www.cvedetails.com/cve/CVE-2023-6408/

CVE-2022-45789

https://www.cvedetails.com/cve/CVE-2022-45789/

CVE-2022-45788

https://www.cvedetails.com/cve/CVE-2022-45788/

CVE-2022-37301

https://www.cvedetails.com/cve/CVE-2022-37301/

CVE-2022-37300

https://www.cvedetails.com/cve/CVE-2022-37300/

CVE-2021-22786

https://www.cvedetails.com/cve/CVE-2021-22786/

CVE-2021-22779

https://www.cvedetails.com/cve/CVE-2021-22779/

CVE-2020-7543

https://www.cvedetails.com/cve/CVE-2020-7543/

CVE-2020-7542

https://www.cvedetails.com/cve/CVE-2020-7542/

CVE-2020-7537

https://www.cvedetails.com/cve/CVE-2020-7537/

CVE-2019-6855

https://www.cvedetails.com/cve/CVE-2019-6855/

CVE-2018-7838

https://www.cvedetails.com/cve/CVE-2018-7838/

Algo adicional a ter em consideração são as portas expostas na internet.

A porta 502 TCP é sinalizada como protocolo Modbus que é inseguro por padrão (aceita comandos sem autenticação e sem encriptação), o que pode permitir que qualquer pessoa na internet:

Leia dados de sensores e actuadores;

Controle variáveis e lógica do processo industrial;

Mapeie os registadores e a estrutura interna da rede operacional;

Execute comandos críticos em dispositivos de campo.

A porta 1701 UDP é sinalizada como protocolo de VPN antiga (L2TP) e com vários problemas conhecidos de encriptação, dando assim acesso remoto com relativa facilidade.

Dito isto, ambas as portas não são recomendadas para estarem expostas à internet, aceitando comunicações de fora, especialmente no sector industrial.

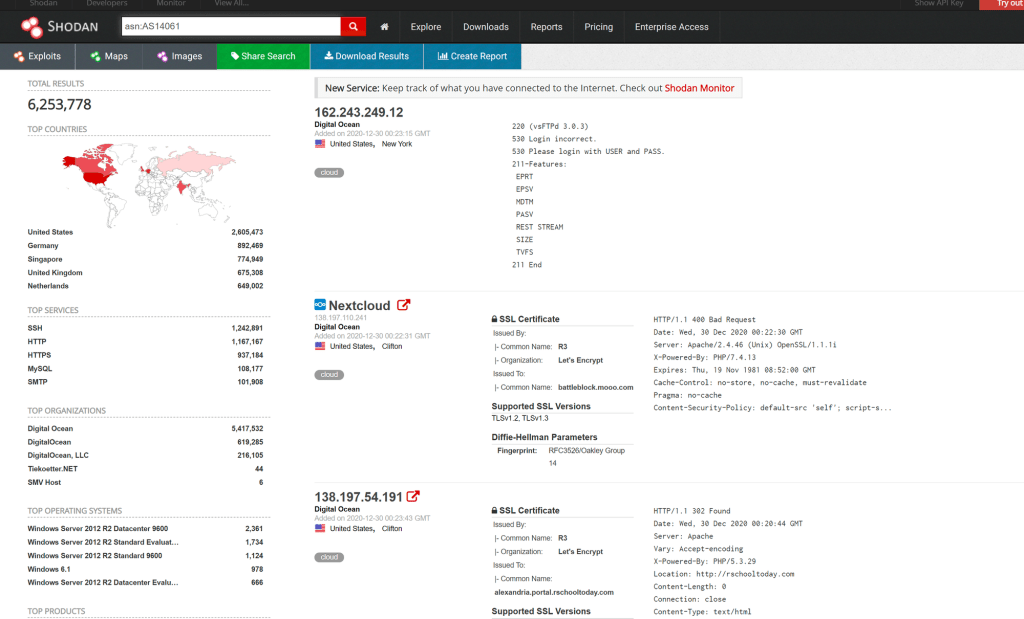

Exposição Pública

Este endereço IP foi encontrado em motores de busca especializados como Shodan, que catalogam dispositivos industriais acessíveis via internet. Isso significa que qualquer utilizador pode aceder a essas informações sem esforço técnico significativo, aumentando o risco de exploração automática.

Riscos potenciais

Esta exposição à internet levanta riscos potenciais, tais como:

Acesso remoto não autorizado à rede industrial.

Controle direto de dispositivos críticos.

Interrupção de processos e riscos à continuidade operacional. ● Comprometimento de segurança física e cibernética.

Possível exploração por actores maliciosos especializados em infraestruturas críticas.

Tudo isto num ambiente industrial é perigoso, levantando preocupações não só com riscos informáticos mas também com danos físicos, elevados custos de reparação e potencial risco de vida, pois não se sabe o que o IP controla ou pode descontrolar.

Recomendações Técnicas

Tendo em conta a gravidade da exposição, recomendamos de forma urgente as seguintes ações:

- Isolar imediatamente o IP de acesso público, utilizando firewall ou redes privadas.

- Atualizar o firmware do equipamento BME P58 1020, caso possível, para a versão mais recente com correções de segurança.

- Desativar a porta 502 (Modbus) e 1701 (L2TP) na interface pública, mantendo-as disponíveis apenas em redes internas protegidas.

- Implementar uma solução de VPN moderna (ex: OpenVPN, WireGuard) com autenticação forte.

- Monitorizar os logs de acesso e tráfego de rede em torno deste equipamento para identificar potenciais acessos indevidos.

Riscos da Presença de Ligações para Áreas de Acesso Restrito na Página Inicial desta organização (caso e alertas paralelos)

A existência de um link para uma área de “acesso restrito” diretamente visível na página inicial de um website é uma séria vulnerabilidade do ponto de vista da segurança da informação. Este risco é agravado quando o link em causa aponta para um serviço de autenticação externo, como é o caso de uma instância SAP SuccessFactors, especialmente se não estiver protegido por mecanismos adicionais de verificação ou ofuscação. No caso desta organização: encontrámos este link.

Mais concretamente, no código HTML da homepage em https://<anonimizado>/, encontra-se uma referência clara a uma página de login do serviço SuccessFactors

<base href=’https://anhihtgrs.accounts.cloud.sap’ target=’_self’> e múltiplos caminhos visíveis que apontam diretamente para endpoints de autenticação, como: <form id=”logOnForm” … action=”/saml2/idp/sso/anhihtgrs.accounts.ondemand.com?…”>

Embora a utilização de autenticação federada (SAML) seja uma prática segura, a exposição de um ponto de entrada direto e identificável publicamente tem os riscos associados:

1. Facilitação de ataques de engenharia social: Um atacante pode usar a visibilidade pública do link para simular o ambiente legítimo da organização (phishing), criando uma página falsa idêntica para recolher credenciais de utilizadores internos. A presença visível de um endpoint de login específico aumenta a credibilidade dessas tentativas.

2. Enumeração de utilizadores: Páginas de login públicas podem permitir, dependendo da sua implementação, a enumeração de nomes de utilizador válidos através de mensagens de erro diferenciadas (“utilizador não existe” vs. “palavra-passe incorreta”).

3. Força bruta ou ataques automatizados: Mesmo que o endpoint de login tenha limites de tentativas, a simples exposição pública pode motivar tentativas automatizadas de login (credential stuffing), especialmente se o serviço não estiver protegido por CAPTCHA ou mecanismos de deteção de bots.

4. Informação sensível visível no HTML: O código-fonte contém metadados e tokens que, embora protegidos, podem ser explorados em ataques mais sofisticados. A presença de parâmetros como authenticity_token, xsrfProtection, SAMLRequest, RelayState, e Signature, visíveis no HTML ou nas URLs, pode ser explorada se não forem corretamente expirados ou validados em cada pedido.

5. Exposição indevida de estrutura interna: URLs como https://anhihtgrs.accounts.cloud.sap/saml2/idp/sso/anhihtgrs.accounts.ondemand.com podem revelar subdomínios ou nomes de instâncias internas da organização que, idealmente, deveriam estar ofuscados, pois facilitam o mapeamento da infraestrutura por parte de um atacante.

Recomendações:

- Remover ou esconder o link de login restrito da homepage pública, colocando-o apenas em portais internos ou acessível via autenticação prévia (por exemplo, VPN).

- Configurar firewalls de aplicação web (WAF) para proteger endpoints de login contra ataques automatizados.

- Implementar CAPTCHA ou autenticação multifator (MFA) para todos os acessos a serviços sensíveis.

- Ofuscar ou anonimizar nomes de instância e domínios em ambientes de produção, minimizando a exposição da infraestrutura real.

- Monitorizar acessos suspeitos aos endpoints de login e implementar alertas para tentativas de acesso repetidas ou fora de padrões normais.

Conclusão

Este relatório visa alertar, de forma construtiva e preventiva, sobre uma exposição crítica e alerta na homepage desta organização que pode colocar em causa a operação e a segurança da vossa infraestrutura. Reconhecendo as complexidades dos ambientes industriais, acreditamos que a correção desta falha poderá evitar riscos materiais, operacionais e até humanos.

Reiteramos que não houve qualquer interação ativa com os sistemas expostos. Toda a análise foi feita através de observação passiva de fontes públicas, como seriam acessíveis via motores de pesquisa como o Shodan.

Estamos à disposição para qualquer esclarecimento adicional, dentro das nossas possibilidades técnicas e legais.

Com os melhores cumprimentos,

https://cidadaospelaciberseguranca.com

Deixe um comentário