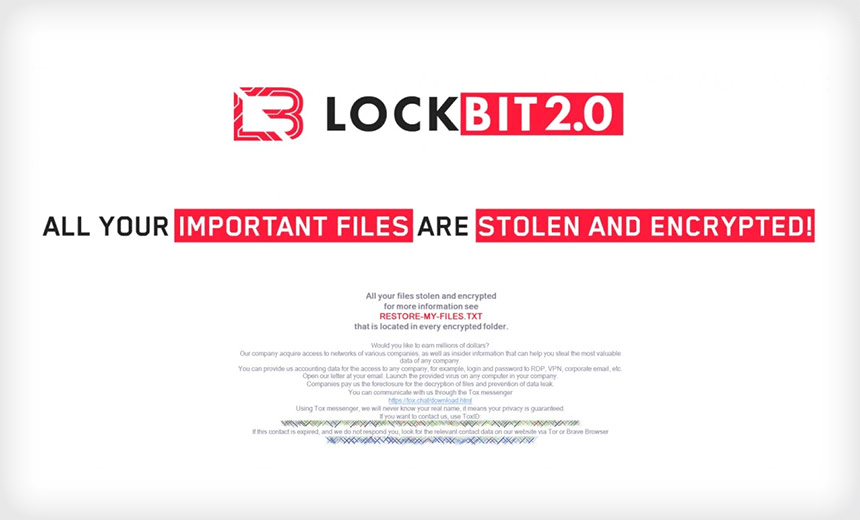

Um ataque que explorou a vulnerabilidade CVE-2023-22527 num servidor Windows com Confluence, resultando na rápida implantação do ransomware LockBit, foi recentemente descrito no “The DFIR Report”. Eis o resumo:

Principais pontos do ataque:

Ferramentas usadas: Mimikatz, Metasploit, AnyDesk e Rclone.

Movimentação lateral: Uso de RDP para comprometer outros sistemas.

Método de distribuição: Arquivos copiados via SMB e implantação automatizada com PDQ Deploy.

Roubo de dados: Exfiltração para MEGA.io via Rclone.

Rapidez: O ransomware foi implantado em apenas 2 horas.

Detalhes do ataque:

1. Inicialização: O invasor explorou a vulnerabilidade CVE-2023-22527, executou comandos de descoberta e tentou fazer o download do AnyDesk, mas falhou. Em seguida, usou Metasploit para fazer o download e instalar o software com acesso remoto persistente.

2. Escalonamento de privilégios: Criou uma conta local com privilégios de administrador e usou Mimikatz para recolher credenciais.

3. Movimentação lateral: Utilizou NetScan para mapear a rede, comprometeu um servidor de backup e extraiu credenciais do Veeam via PowerShell.

4. Exfiltração de dados: No servidor de ficheiros, usou o Rclone para transferir dados para MEGA.io e apagou EventLogs do Windows.

5. Ataque ao controlador de domínio (DC): Obteve credenciais de administrador de domínio e analisou configurações do servidor de backup.

6. Implantação do ransomware: Inicialmente manual em servidores críticos, depois instalou-o de forma automatizada com PDQ Deploy, garantindo criptografia de ficheiros em toda a rede.

7. Redundância: No servidor Microsoft Exchange, interrompeu serviços essenciais e utilizou scripts para uma segunda vaga de criptografia a ficheiros, caso algum sistema tivesse sido perdido na primeira fase.

Com um tempo total de comprometimento de apenas 2 horas, o ataque foi extremamente rápido e eficaz destacando por essa razão entre os vários ataques descritos pelo “The DFIR Report”.

Fonte:

https://thedfirreport.com/2025/02/24/confluence-exploit-leads-to-lockbit-ransomware/

Para evitar um ataque como este, seria necessário implementar uma abordagem de segurança por camadas, combinando medidas preventivas, de detecção e de resposta rápida.

1. Medidas Preventivas

Actualizações Constantes: A vulnerabilidade CVE-2023-22527 deveria ter sido corrigida após a divulgação. Aplicar patches de segurança com regularidade reduz a superfície de ataque.

Redução da Exposição: Evite a exposição de servidores críticos à internet. Se o Confluence precisasse de ser acedido externamente, o uso de VPNs e autenticação multifator (MFA) teria reduzido este risco.

Hardening do Windows e do Confluence: Restringir permissões de execução de scripts e ferramentas administrativas.

Desativar todo o RDP não essencial e limitar o acesso apenas a endereços IP confiáveis.

Aplicar políticas de controle de aplicações (como AppLocker ou Windows Defender Application Control) para bloquear ferramentas como Mimikatz, Metasploit e AnyDesk.

2. Detecção e Resposta Rápida

Monitorização e Logging: Activar e monitorizar logs de eventos do Windows, especialmente tentativas de escalonamento de privilégios e acessos suspeitos via RDP.

Implementar detecção de comportamento anómalo, como uso não autorizado de PowerShell e transferência de grandes volumes de dados via Rclone.

Resposta a Incidentes: Criar alertas automáticos para actividades suspeitas, tais como execução de comandos administrativos por utilizadores não autorizados e implementar EDR (Endpoint Detection & Response) para bloquear rapidamente acções maliciosas antes que se espalhem.

3. Minimizar Impacto em Caso de Comprometimento

Backups Seguros e Isolados para garantir a recuperação dos dados sem pagar resgates e realizar testes regulares de “recuperação de desastres” (DRC) para validar a eficácia dos backups.

Segmentação da Rede: Isolar servidores críticos e restringir o tráfego entre eles com firewalls. Limitar a comunicação entre máquinas para evitar a movimentação lateral do ataque.

Conclusão

Se estas medidas tivessem sido implementadas, o ataque descrito neste DFIR Report teria sido impedido ou detectado mais cedo, reduzindo significativamente os danos causados pelo ransomware LockBit.

Deixe um comentário