Mensagem de Phishing:

“From: Fincanças

Sent: Thursday, January 23, 2025 5:20:34 PM (UTC+00:00) Dublin, Edinburgh, Lisbon, London

To: <editado>

Subject: Autoridade tributária – Há pendências de tributos em aberto.

Caro/a Contribuinte.

Notificação referente – Janeiro2025.

Há dividas tributárias.

Verifique e retorne o quanto antes para validar suas respetivas contribuições.

Pagamentos em Falta em Processo Executivo.

https://is.gd/PORTUGAL35984ATFINANCASC363-editado-EB

Com os melhores cumprimentos

Autoridade Tributária e Aduaneira

O Malware deste email foi verificado pelo sistema de controlo Informático interno”

Análise sumária:

A imagem da AT foi reutilizada a partir do site da CM de Ourém:

https://ci3.googleusercontent.com/meips/ADKq_NacCh0F0TabAI1sWWecP6F7V_52labrybUfbPU755ldwnBxpId-BOvqT0wQJVafxGuNRC6kj8BHgQ2OR7piNrX03VbE75QRveS4yF0=s0-d-e1-ft#https://www.ourem.pt/wp-content/uploads/2020/03/at.png

Baseando-nos no cabeçalho fornecido, a mensagem parece legítima em termos técnicos (passou pelas validações SPF, DKIM e DMARC). No entanto, há sinais que indicam que pode ter havido comprometimento, seja de um servidor SMTP ou de uma conta associada ao domínio <editado>.pt.

1. Servidor SMTP envolvido

2. O e-mail foi enviado pelo servidor SMTP identificado como smtp.<editado>.pt, com IP <editado>.

O cabeçalho DKIM mostra que o domínio <editado>.pt assinou a mensagem, e o SPF confirma que o IP foi autorizado como remetente.

2. Encaminhamento interno:

Nota-se um fluxo interno entre servidores desconhecidos, como rv<editado>mail0.<editado>.pt (<editado>: sendo este possivelmente uma máquina comprometida na rede interna) para smtp.<editado>.pt. O IP interno sugere uma LAN interna.

3. Indício de envio automatizado:

O campo `auto-submitted: auto-generated` indica que a mensagem pode ter sido gerada automaticamente (provavelmente por uma regra de caixa de entrada, um script interno um malware).

4. Conteúdo potencialmente suspeito:

O assunto refere-se à “Autoridade Tributária” e menciona pendências de tributos, algo frequentemente usado em ataques de phishing.

5. Por fim, e obviamente, o partido não envia email em nome da AT.

Hipótese de Comprometimento

Servidor SMTP comprometido: O servidor smtp.<editado>.pt pode estar configurado incorretamente ou comprometido, permitindo envio de mensagens fraudulentas.

Conta comprometida: O remetente já não é mantido (uma secção temática que está inactiva mas cuja mailbox está ainda disponível: não devia e isto indicia más práticas internas de remoção de recursos que deixam de funcionar na organização). Esta mailbox pode ter sido invadido e estar a ser usado agora para enviar mensagens falsas e de phishing.

Regra automatizada mal configurada: É possível que regras de encaminhamento nesta conta estejam a ser exploradas para envio automatizado de mensagens.

Verificações Recomendadas ao <editado>.pt (sem resposta):

1. Verificar o remetente:

Confirmar com os administradores do domínio <editado>.pt se o e-mail foi enviado intencionalmente (improvável).

Verifica os logs de envio do servidor smtp<editado>.pt para identificar padrões de envio suspeitos e as origens internas dos mesmos

Desactivação da conta/mailbox invadida e uma verificação e apagamento de todas as mailboxes que possam estar nas mesmas condições.

Implementação urgente de autenticação por múltiplo factor (MFA) e de restrições geográficas e por perfil de risco em todas as mailboxes Microsoft 365 no domínio.

2. Inspecção dos servidores internos:

Examinação profunda dos servidores internos (sobretudo o srv<editado>mail0.<editado>.pt) para garantir que não estão comprometidos e de todos os cujos IPs estão cobertos pelo registo SPF.

3. Auditoria de segurança:

Garantir que o SPF, DKIM e DMARC estão corretamente configurados no domínio <editado>.pt para impedir falsificações futuras.

O valor do SPF actual é

v”=spf1 mx a ip4:<editado>/29 a:mx1.smartthink.com mx a ip4:<editado>”

Sendo aconselhável rever se todos estes 6 precisam de ter esta capacidade.

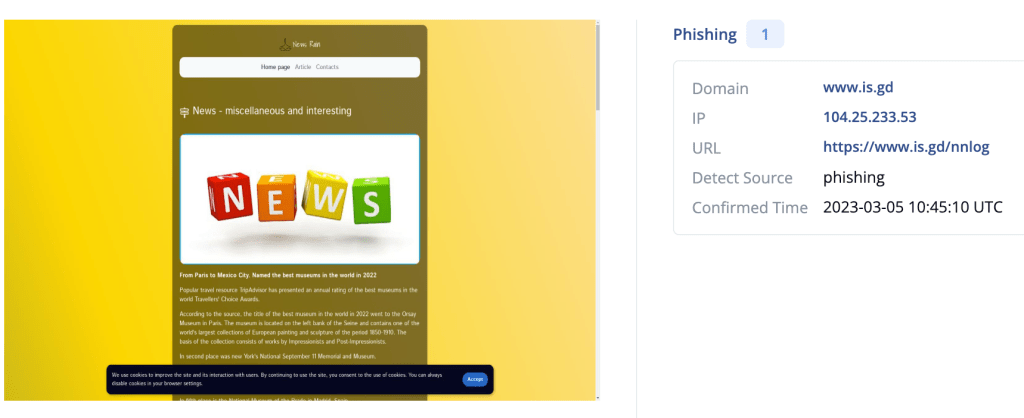

Este site está alojado na infraestrutura da CloudFlare e aponta para uma entidade indiana um ISP de nome: Gandi SAS e URL http://www.gandi.net. Terá sido a esta entidade que o cibercrimoso comprou o domain e aloja os seus serviços. Foi enviada uma nota de “abuse” a esta organização mas não respondeu.

Estando alojados os servidores na Cloudflare em IP associados, desde 2021, a sites de Phishing com múltiplos reportes de abuse realizados por especialistas mas mantendo-se todos, apesar disso, online na “Gandi SAS”.

Especialmente preocupante é o redirect para o site da Chave Móvel Digital o que pode indicar a tentativa de captura destas credenciais para acessos indevidos a plataformas que usam em Portugal esta forma de autenticação.

Baseando-nos no cabeçalho fornecido, a mensagem parece legítima em termos técnicos (passou pelas validações SPF, DKIM e DMARC). No entanto, há sinais que indicam que pode ter havido comprometimento, seja de um servidor SMTP ou de uma conta associada ao domínio.

Pontos de Análise

Servidor SMTP envolvido:

O e-mail foi enviado pelo servidor SMTP identificado como smtp.<editado>.pt, com IP <editado>.

O cabeçalho DKIM mostra que o domínio <editado>.pt assinou a mensagem, e o SPF confirma que o IP foi autorizado como remetente.

Encaminhamento interno:

Nota-se um fluxo interno entre servidores desconhecidos, como srv<editado>mail0.<editado>.pt (<editado>) para smtp.<editado>.pt. O IP interno sugere uma rede organizacional.

Indício de envio automatizado:

O campo auto-submitted: auto-generated indica que a mensagem pode ter sido gerada automaticamente (provavelmente por uma regra de caixa de entrada ou script interno).

Conteúdo potencialmente suspeito:

O assunto refere-se à “Autoridade Tributária” e menciona pendências de tributos, algo frequentemente usado em ataques de phishing.

Hipótese de Comprometimento:

Servidor SMTP comprometido: O servidor smtp.<editado>.pt pode estar configurado incorretamente ou comprometido, permitindo envio de mensagens fraudulentas.

Conta comprometida:

O remetente pode ter sido invadido e usado para enviar mensagens falsas.Regra automatizada mal configurada: É possível que regras de encaminhamento na conta afectada estejam a ser exploradas para envio automatizado de mensagens.

Erros ortográficos:

“From: Fincanças” > “Finanças”

“Subject: Autoridade tributária – Há pendências de tributos em aberto.”

> “tributos” não é um termo habitual em Portugal

“Notificação referente – Janeiro2025” > “Janeiro 2025”

Há “dividas tributárias” > “dívidas tributárias”

Este tipo de erros são comuns em campanhas de Phishing.

Verificações Recomendadas

Verificar o remetente:

Confirmar com os administradores do domínio se o e-mail foi enviado intencionalmente (o que é altamente improvável). O alerta foi enviado a várias contas do <editado>.pt mas ninguém respondeu.

Verifique logs de envio do servidor smtp.<editado>.pt para identificar padrões de envio suspeitos.

Inspecção dos servidores internos de email (o domínio <editado>.pt usa Microsoft 365 mas esta campanha não parece estar a ser enviada a partir deste serviço cloud):

Examinar os servidores internos (srv<editado>mail0.<editado>.pt) para garantir que não estejam comprometidos.

Validação do conteúdo:

Mensagens da Autoridade Tributária legítimas dificilmente vêm de endereços genéricos, como o afectado.

Auditoria de segurança:

Garantir que o SPF, DKIM e DMARC estão correctamente configurados no domínio para impedir falsificações futuras. Provavelmente têm mais endereços IP (6) do que aqueles que são estritamente necessários e um destes foi comprometido.

Nota:

Este caso é idêntico a uma campanha de Phishing enviada a partir de servidores de email da “Direção-Geral do Livro, dos Arquivos e das Bibliotecas (DGLAB)”

fernanda.azevedo@dglab.gov.pt

195.23.167.166

From: Patrick and Frances Connolly Foundation <fernanda.azevedo@dglab.gov.pt>

Reply-To: Patrick and Frances Connolly Foundation <pfc.trustt@outlook.com>

Message-ID: <1933864672.2697714.1737256485389.JavaMail.zimbra@dglab.gov.pt>

Subject: RE”

Também aqui, a Direcção-Geral foi alertada. Também aqui: ninguém respondeu.

Deixe um comentário