Nos últimos anos muitos países governados por regimes democráticos adquiriram e usaram Spyware (software de vigilância) contra opositores políticos, activistas e jornalistas. Obviamente, um número ainda maior de países totalitários fizeram o mesmo…

Nos EUA, em setembro de 2024, o “Department of Homeland Security” assinou um contrato de 2 milhões de dólares com a Paragon, uma empresa israelita, para a aquisição do Spyware Graphite capaz de quebrar a encriptação de aplicações de mensagens como o Telegram e Signal. Segundo uma notícia publicada na https://www.newyorker.com/news/news-desk/the-technology-the-trump-administration-could-use-to-hack-your-phone “O acordo seguiu um processo de avaliação, durante o qual a empresa conseguiu demonstrar que possuía ferramentas robustas para impedir que outros países que adquirissem o seu spyware espiassem americanos mas que isso não limitaria a capacidade do governo dos EUA de visar seus próprios cidadãos.”

Com efeito, nos últimos anos, vários países compraram este software e outros idênticos (como o Pegasus da NSO) sempre com a proclamada ambição de o usar apenas para motivos de Defesa Nacional e para agências de informação mas com repetidas alegações de que o seu uso foi abusado para investigar políticos da oposição, jornalistas e cidadãos. Emily Tucker ao New Yorker disse que “pode acreditar que não se encaixa em nenhuma das categorias vulneráveis, mas não saberá se, por algum motivo, acabou numa lista ou se os seus entes queridos estão nela. Todas as pessoas deveriam preocupar-se.” (mesmo os que não pertencem a nenhuma classe de “alvos oficiais”).

Em agosto de 2024, um Procurador grego recusou responsabilizar o governo de Atenas por uma ampla campanha de espionagem telefónica contra políticos da oposição e jornalistas. Na Grécia tinha sido usado o Predator, um spyware da Cytrox, da Macedónia do Norte, que acede à câmara, microfone e dados do dispositivo invadido de forma indetectável. O caso foi descoberto após Nikos Androulakis, líder de um dos principais partidos políticos gregos, enviar o seu telemóvel para testes no laboratório do Parlamento Europeu.

Ainda em 2024, o primeiro-ministro polaco confirmou que o governo anterior usou o spyware Pegasus, da empresa israelita NSO Group, para monitorizar políticos da oposição numa operação de vigilância que foi classificada por uma comissão especial do Senado polaco como “uma violação dos padrões constitucionais“. Em defesa da medida, um ex-primeiro-ministro afirmou, perante esta comissão, que o spyware foi usado principalmente contra criminosos. Também em Espanha, numa notícia de 2022, foi conhecida uma grande campanha de espionagem realizada contra a sociedade civil e políticos associados ao movimento separatista na Catalunha. O antigo chefe de inteligência espanhola admitiu a operação, explicando, contudo, que a operação teve aprovação judicial. Posteriormente foi demitido.

O uso de Spyware comercial numa activista saudita dos direitos das mulheres prova que o spyware Pegasus da NSO, pelo menos, foi abusado e usado para outros fins que não apenas para “combater crime terrorismo”: não há indícios de que este abuso esteja a acontecer em Portugal, mas é precisamente para garantir que assim continue que é preciso regular e garantir mecanismos de monitorização independentes que os impeçam quer na forma de abusos individuais (p.ex. o ex-marido que espia a ex-mulher como sucedeu há anos na NSA) ou colectivos desde que a coberto de uma autorização judicial demasiado extensa, abusada ou simplesmente moralmente errada (como os 4 anos de escutas a João Galamba).

“Acredito que vivemos em tempos em que existe um recuo democrático bastante evidente e bem documentado. Estão a ser adoptadas práticas autoritárias pelo globo. Acredito que a vigilância, descontrolada como está, é dos maiores fatores contributivos destas tendências.” Ron Deibert (The Citizen Lab)

No caso da Catalunha, o Citizen Lab afirma que encontrou o Spyware da NSO no governo da Catalunha, advogados, eurodeputados, líderes de organizações culturais e, em alguns casos, todas as suas famílias, num autêntico programa de vigilância em massa que contraria os mais básicos princípios democráticos e da própria União Europeia de que Espanha e o governo de Madrid fazem parte. Na Catalunha além da NSO, também a Candiru (de outra empresa israelita) foi usada para infectar laptops de activistas. A Citizen Lab também encontrou Spyware em deputados do Parlamento britânico, activistas na Arménia e na Tailândia, jornalistas no México.

Nos EUA, a Administração proibiu o uso de Spyware comercial pelo governo se este foi usado por “agentes estrangeiros para permitir abusos dos direitos humanos”. Em 2023, o Parlamento Europeu fez um inquérito sobre o Pegasus: https://www.europarl.europa.eu/news/pt/agenda/briefing/2023-06-12/2/inquerito-sobre-software-espiao-pegasus-parlamento-europeu-recomenda-reformas onde se lê, p.ex, que existiam “fortes indícios de que os governos de Marrocos e Ruanda, entre outros, tenham colocado como alvos de espionagem, utilizando spyware, cidadãos de alto perfil da União Europeia, incluindo o Presidente da França, o Primeiro-Ministro, o Ministro da Defesa e o Ministro do Interior da Espanha, o então Primeiro-Ministro da Bélgica, a ex-Presidente da Comissão e ex-Primeira-Ministra da Itália, além de Carine Kanimba, filha de Paul Rusesabagina”.

De notar que esta “Paragon” não é a mesma que, na década de 1990, vendia software de partições de disco nem nenhuma das outras empresas no portal Base.gov da contratação pública. como a https://paragonsolutions.com que tem como clientes, p.ex., o Metro de Lisboa). Paradoxalmente, contudo, esta opaca empresa israelita tem página no LinkedIn em https://www.linkedin.com/company/paragon-cyber no ramo de “Public Safety”, tendo entre 201-500 trabalhadores e a descrição de “Paragon is a fast-growing Cyber intelligence company, that is rapidly establishing itself as a key player in the industry. We are a young innovative company with a cutting-edge product based in Tel Aviv.” e com vagas abertas para – entre outras posições – quem queira ser “Vulnerability Researcher”… Não há, assim, dúvidas de que se trata mesmo desta empresa.

Regressando a Portugal, encontramos uma empresa com o nome comercial “Paragon Reliant” em vários contratos públicos no Base.gov:

Aquisição de Serviços de Suporte e Manutenção ao Sistema de Interceção e Gravação de Comunicações PARAGON

Ajuste Direto Regime Geral

Polícia Judiciária

Compta – Equipamentos e Serviços de Informática, S.A.

325.000,00 €

06-05-2021

Onde se lê que “o presente contrato tem por objeto a prestação de assistência técnica ao sistema de interceção e gravação de comunicações” e que “o contrato tem por objeto o fornecimento e instalação de 18 (dezoito) servidores”.

Serviços de Assistência Técnica ao Sistema de Interceção e Gravação de Comunicações – PARAGON

Ajuste Direto Regime Geral

Polícia Judiciária

COMPTA, Equipamentos e Serviços de Informática, S.A

245.938,00 €

18-10-2017

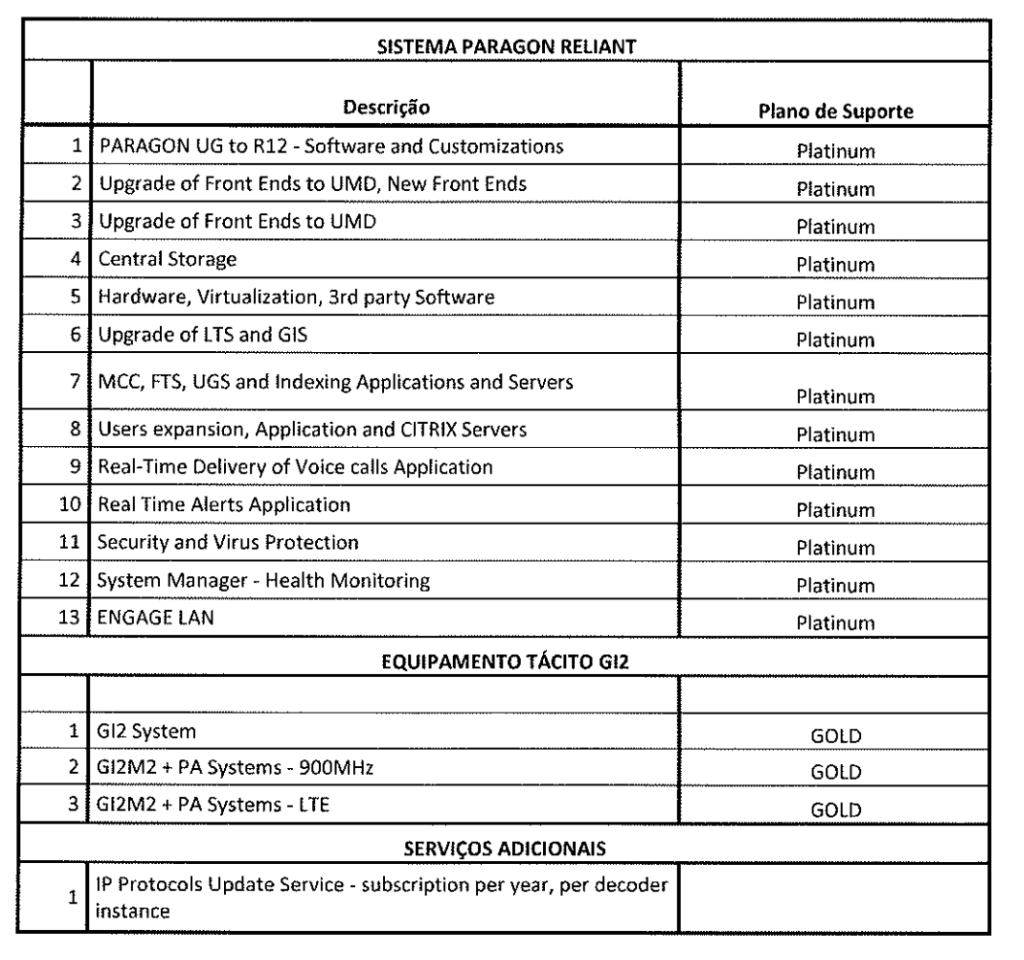

Onde encontramos a interessante lista (sem quantidades):

“PARAGON UG to R12 – Software and Customizations

Upgrade of Front Ends to UMD, New Front Ends

(“UMD” significa “Unified Messaging and Directory (UMD)”

Upgrade of Front Ends to UMD

Central Storage

Hardware, Virtualization, 3rd party Software

Upgrade of ITS and GIS

(“GIS” pode ser Geographic Information Systems” ou seja a capacidade de geolocalizar as comunicações capturadas pelo sistema)

MCC, FTS, UGS and Indexing Applications and Servers

(“managing communication channels (MCC), file transmission systems (FTS), unified gateway services (UGS)”)

Users Expansion, Application and CITRIX Servers

Real-Time Delivery of Voice Calls Application

(um software que garante comunicação de voz imediata sem latência significativa, frequentemente essencial para operações VoIP)

Real-Time Alerts Application

(Software para fornecer notificações instantâneas de eventos significativos, usado em sistemas de monitorização ou vigilância)

Security and Virus Protection

System Manager – Health Monitoring

ENGAGE LAN

(um aparente sistema de intercepção e análise de comunicações em redes privadas (“LAN”))

EQUIPAMENTO TÁCITO (gralha?) GI2

GI2 System

GI2M2 + PA Systems – 900MHz

GI2M2 + PA Systems – LTE

(módulos de comunicação que provavelmente suportam frequências específicas, como 900 MHz e LTE (Long-Term Evolution))

SERVIÇOS ADICIONAIS

IP Protocols Update Service – Subscription per year, per decoder instance”

Aquisição de 18 servidores de Exportação para o Sistema de Interceções do Paragon

Polícia Judiciária

Exitus Soluções Tecnológicas, Lda

16.362,00 €

28-04-2016

(uma repetição de 2015?)

Aquisição de 150 computadores para o sistema de interceções do Paragon

Ajuste Direto Regime Geral

Polícia Judiciária

ITEN SOLUTIONS – Sistema de Informação, S.A.

74.755,50 €

08-09-2015

Aquisição de 18 servidores de exportação para o sistema de interceções do Paragon

Ajuste Direto Regime Geral

Polícia Judiciária

Exitus, Soluções Tecnológicas, Lda

17.100,00 €

26-05-2015

Embora estes contratos não identifiquem um produto específico, a Paragon é o fornecedor da DEA norte-americana relatado pelo New Yorker em 2022 e encontrado pelo Humans Rights Watch neste contrato https://www.usaspending.gov/award/CONT_AWD_70CTD024P00000012_7012_-NONE-_-NONE- de 7B22: IT AND TELECOM – COMPUTE: SERVERS (HARDWARE AND PERPETUAL LICENSE SOFTWARE)“ como estando a ser usado pelo departamento de imigração (“U.S. Immigration and Customs Enforcement”) e o New Yorker acredita que se trata do Spyware Saphire. Neste caso o custo foi de 2 milhões de dólares mas este tipo de empresas é conhecido por vender o mesmo produto e serviço por preços muito díspares de acordo com o seu cliente: por até 250 milhões de euros a Estados do Golfo Pérsico e por centenas de milhares a países europeus como Espanha e Itália como admite um informador ex-NSO na reportagem “Surveilled” do jornalista Ronan Farrow.

O eventual uso de ferramentas de empresas que comercializam Spyware (entre outro tipo de software), como as da empresa Paragon, pelas autoridades portuguesas levanta à CpC preocupações significativas relacionadas com a privacidade, Direitos Humanos e à democracia em Portugal e no mundo.

O spyware Paragon Graphite (tudo indica que este não é produto usado em Portugal mas um sistema de captação e gestão de audios de chamadas telefónicas) é uma ferramenta avançada de vigilância digital. Pertence à categoria de software de espionagem cibernética utilizado por governos e agências de segurança para fins de vigilância, investigação e monitorização de comunicações. Como outros produtos nessa categoria, é projectado para aceder a dispositivos-alvo de maneira discreta e extrair informações muito específicas sobre os seus alvos. No caso português não há indícios de que esteja a ser usada pela Polícia Judiciária a versão Spyware mas apenas a versão de captura e gestão de intercepção de chamadas telefónicas. Contudo, a falta de informação e resposta do Governo permite abrir todos os cenários, inclusive o uso da variante Spyware por outros serviços do Estado.

Funcionalidades do Pegasus, da NSO Group e de outros softwares semelhantes:

Acesso a mensagens encriptadas:

Permite interceptar comunicações de aplicações como WhatsApp, Signal, iMessage e Telegram, mesmo quando protegidos por criptografia de ponta a ponta através da exploração de vulnerabilidades desconhecidas (“zero day”) do protocolo “Signal” (originalmente desenvolvido por essa plataforma) e que depois, com variações, foi adoptado (em parte) por outras plataformas de messaging.

Escuta ambiental:

Através do microfone do dispositivo para realizar gravações em tempo real ou activar escutas sem o conhecimento do utilizador do equipamento.

Acesso à câmara do dispositivo:

Possibilita a ativação da câmara para capturar fotos e vídeos sem notificar o utilizador.

Monitorização de localização:

Através da localização GPS em tempo real e análise de padrões de deslocação (ter em conta a referência a software de GIS no contrato público acima citado).

Extracção de dados armazenados:

Acesso a dados no dispositivo tais como fotografias, vídeos, documentos, listas de contactos, calendários e histórico de chamadas.

Assim como a todo o histórico de navegação e a credenciais de login gravadas no browser do dispositivo móvel.

Intercepção de chamadas:

Permite gravar chamadas telefónicas e VoIP (chamadas realizadas por aplicações como o WhatsApp e o Skype) assim como conceder acesso ao registo de chamadas e SMS do dispositivo afectado.

Controlo remoto:

Permite executar comandos no dispositivo, como apagar dados, instalar novas aplicações, remover remotamente o Spyware ou alterar configurações de segurança do equipamento.

Análise de comportamento:

Utilização de inteligência artificial para identificar padrões de comportamento e prever possíveis actividades futuras do alvo havendo uma crescente adopção de Inteligência Artificial como forma de prever comportamentos e elaborar relatórios.

Instalação discreta/stealth:

Funciona sem o conhecimento do utilizador, aproveitando vulnerabilidades de software ou ataques de engenharia social para ser instalado (“ter em conta, p.ex., a vaga em aberto no LinkedIn).

O Spyware foi desenhado para evitar ser detectado por ferramentas de antivírus.

Este tipo de software está desenhado para se autoremover caso seja detectado sendo capaz de o fazer de forma automática – caso detecte actividade forense – ou receba instruções remotas para o fazer.

Compatibilidade multiplataforma:

Compatível com sistemas operativos iOS e Android. Outro Spyware foi desenhado para se propagar por email e infectar computadores Windows.

Como funciona o Paragon (variante Spyware)?

Sobretudo através da exploração de vulnerabilidades desconhecidas frequentemente chamadas de “*“zero-day“, porque ainda não foram corrigidas pelos fabricantes nos sistemas operativos para ganhar acesso ao dispositivo que não requer interacção do utilizador, o que o torna extremamente eficaz.

A instalação do spyware pode ser feita remotamente, através de mensagens, arquivos ou links maliciosos.

Alternativamente, pode ser implantado fisicamente, caso as forças de segurança tenham acesso directo ao dispositivo.

O spyware é controlado por meio de um servidor (em Portugal são 18), onde os operadores podem visualizar os dados capturados, monitorizar alvos em tempo real e configurar parâmetros específicos das vigilâncias em curso.

A questão, mesmo na CpC, é polémica. A utilização deste tipo de ferramentas por parte nem da Polícia Judiciária ou por parte de outras organizações policiais, deve ser devidamente respaldada por autorizações judiciais muito concretas, contidas e delimitadas no tempo (em que quatro anos de escuta não é, p.ex., algo de enquadrável).

O uso descontrolado, abusivo e sistemático deste tipo de software coloca à privacidade dos nossos concidadãos e aos Direitos Humanos.

Desde logo, qualquer Spyware, é criado para aceder a comunicações privadas, dados pessoais e até para controlar remotamente dispositivos sem o conhecimento dos seus utilizadores. Isto pode representar uma violação grave do direito à privacidade garantido pela Constituição Portuguesa e pela Carta de Direitos Fundamentais da União Europeia.

Acreditamos que o uso deste tipo de ferramentas deve ser severamente regulado e monitorizado por entidades externas e independentes das polícias e dos tribunais por forma a reduzir o risco de abusos, em particular a espionagem a opositores políticos, jornalistas, activistas ou cidadãos comuns. De recordar, por exemplo, o relatório do Metro de Lisboa onde se admitia que esta empresa pública seguia as redes sociais de activistas que se opunham às obras do Metro no Jardim da Parada.

A regulação de uso de Spyware por entidades do Estado é urgente e muito crítica uma vez que aumenta a possibilidade de uso abusivo e de vigilância em massa, minando a confiança dos cidadãos no Estado o que irá enfraquecer a liberdade de expressão e de associação e ameaçar o pluralismo político e a democracia. O uso destas ferramentas para monitorização de jornalistas ou denunciantes pode criar um clima de autocensura, limitando o papel da imprensa como fiscalizador do poder político e judicial.

Há também riscos de Segurança Nacional no uso deste spyware israelita: A utilização de tecnologia desenvolvida por empresas como a Paragon, com sede em Israel, pode expor dados sensíveis a outros países, gerando riscos de soberania e segurança nacional.

É assim urgente que a Assembleia da República:

“1. Elabore legislação que determine limites claros para o uso de spyware, especificando quem pode autorizar, em que circunstâncias, e quais garantias devem ser implementadas.

2. Criar mecanismos de fiscalização por organismos externos e independentes, como o Ministério Público ou comissões parlamentares.

3. Que existam relatórios públicos sobre o uso de tais ferramentas, preservando informações confidenciais, mas promovendo a prestação de contas por parte de todas as entidades que usam e autorizam a utilização destas ferramentas. Todos os acessos internos devem ser monitorizados e devidamente registados e controlados de forma aleatória.”

(sugestões enviadas a todos os grupos parlamentares da Assembleia da República a 23.11.2024)

Perguntas ao Governo (Ministério da Justiça): sem resposta.

Há países europeus que usam Spyware comercial como o Pegasus da NSO “apenas para casos de crime organizado e terrorismo”. Quais são os tipo de alvos das autoridades policiais em Portugal?

Qual é o procedimento de aprovação para o uso deste tipo de software?

Quais são os limites legais?

Quantas vezes (número de pessoas e investigações), desde 2015, já foi utilizado e em que tipo de processos judiciais?

(alguns responsáveis policiais de países europeus afirmaram que “investigaram cerca de 200 pessoas desde 2015”).

Recordamos que de acordo com o Código do Procedimento Administrativo o Governo tem “10 dias o prazo para os interessados requererem ou praticarem quaisquer actos, promoverem diligências, responderem sobre os assuntos acerca dos quais se devam pronunciar ou exercerem outros poderes no procedimento” (este prazo não foi cumprido).

Petição da Iniciativa CpC: Cidadãos pela Cibersegurança ao

Parlamento Europeu:

“Strengthening Export Controls and Regulation of Spyware in the European Union”

(criada a 23.11.2024 e enviada a todos os eurodeputados portugueses)

1. Mandatory Transparency in Spyware Operations:

Require European companies to provide detailed public reports on all sales of surveillance technologies, both domestic and international, including information about clients and specific purposes.

2. Strict Harmonization of Export Controls:

Strengthen the enforcement of Regulation (EC) No 428/2009 to eliminate loopholes among Member States. Establish a centralized EU authority to monitor export licenses for dual-use items, particularly intrusion technologies.

3. Independent Monitoring of Subsidiaries:

Set up an independent European body to oversee the operations of spyware subsidiaries operating in Member States with weaker regulations.

4. Ban on Exports to Authoritarian Regimes:

Explicitly prohibit the sale of spyware and surveillance technologies to countries with proven records of human rights violations, such as Myanmar, Kazakhstan, and Libya.

5. Investigation and Accountability:

Initiate detailed investigations into the activities of companies such as Intellexa, Paragon, NSO Group, and Tykelab/RCS Lab in Member States like Cyprus and Greece. Ensure that all violations result in economic and legal sanctions.

6. Protection of Fundamental Rights in the EU:

Create a reporting mechanism for individuals or organizations targeted by spyware within European territory. Ensure that victims receive legal support and reparations.

7. Development of Ethical Technology:

Invest in research programs that promote innovations in cybersecurity, strictly respecting human rights, to reduce dependence on invasive technologies.

The European Union must lead by example in protecting fundamental rights and privacy. Without urgent reforms, invasive surveillance technologies will continue to be used for repression and abuse, both within and beyond Europe.

These measures ensure greater coherence and effectiveness in regulation, reinforcing the EU’s position as a global advocate for human rights and transparency.

Deixe um comentário