(fotografia reddit)

Embora não exista Informação no site da EMEL https://www.emel.pt/pt/

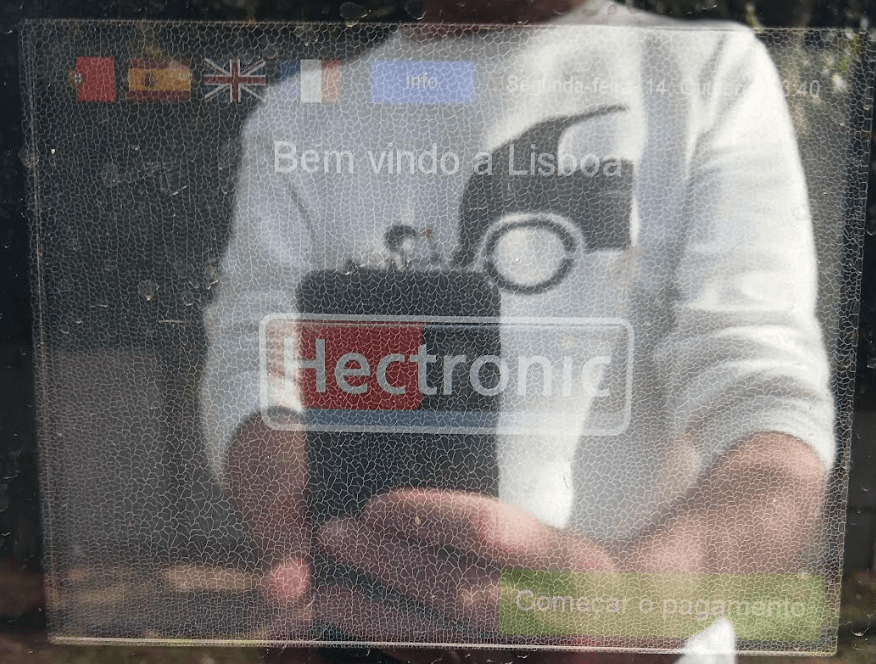

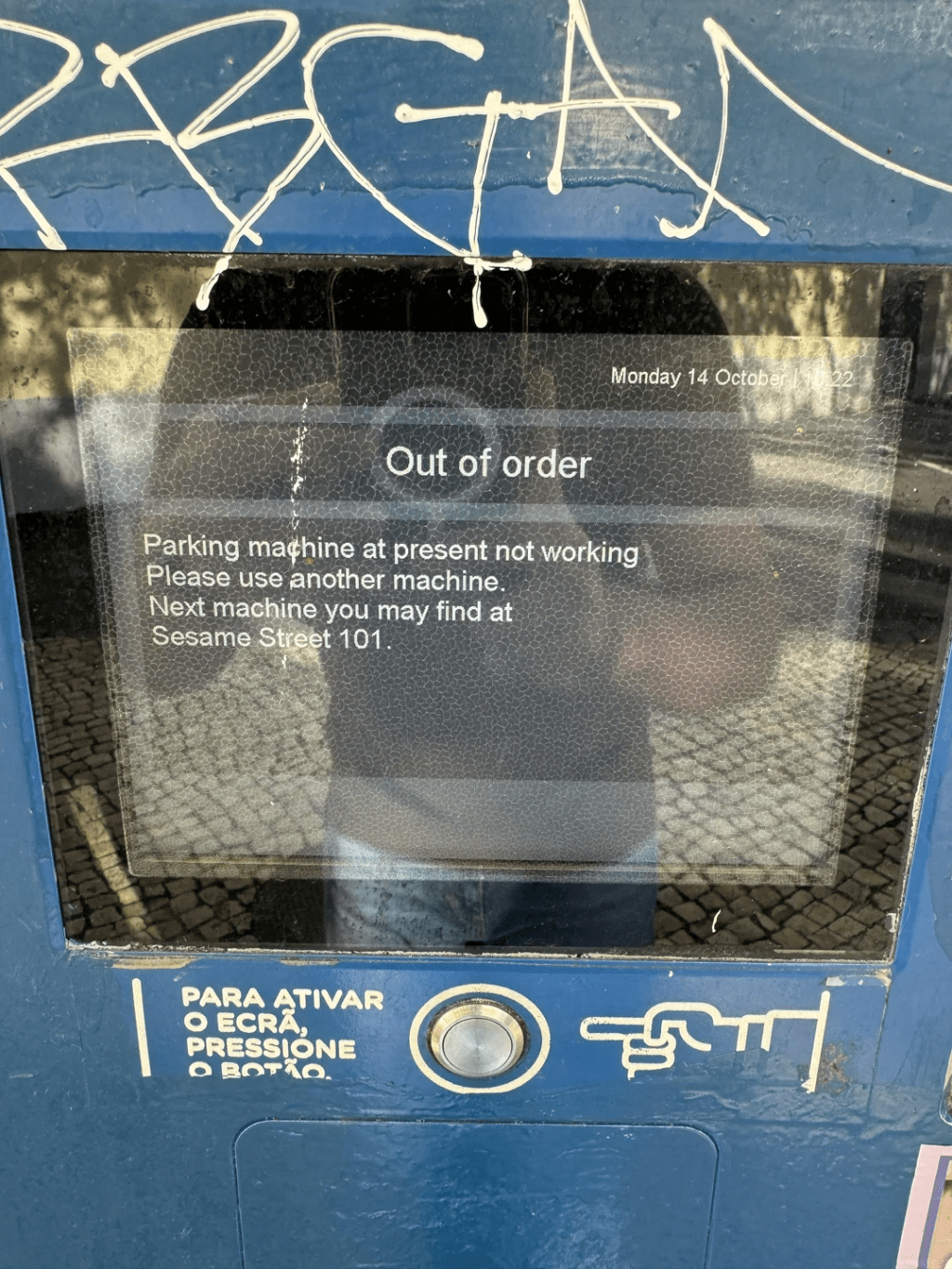

Pelas 11:00 de 14.10.2024 alguns (?) parquímetros em Lisboa exibiam uma mensagem para que o utente se dirija ao parquímetro mais próximo na “Sesame Street 101”

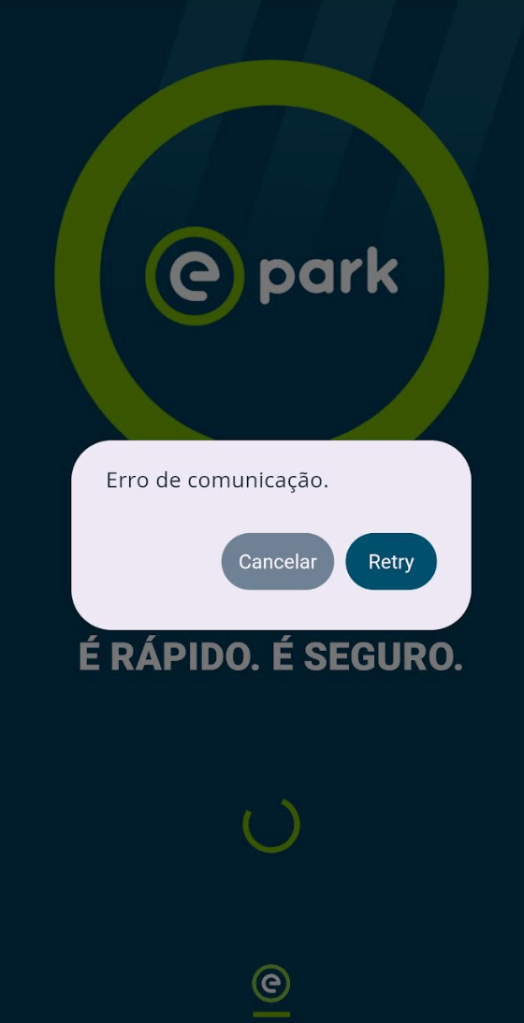

A App EMEL ePartk também estava indisponível devolvendo a mensagem “Erro de comunicação” quando é aberta (situação que persiste neste momento 11:45).

Tudo indica que acederam aos servidores da rede de parquímetros da EMEL que servem simultaneamente a rede de parquímetros e a aplicação móvel.

É possível que a EMEL tenha reposto o site eliminando a versão “defaced” e mantenham App em baixo porque descobriram ou suspeitam que este foi o vector de intrusão.

(O Site defacement é um tipo de ataque cibernético em que invasores alteram visualmente a página web de um site, substituindo o conteúdo por mensagens ou imagens geralmente ofensivas, humorísticas ou ideológicas. O objectivo do ataque é muitas vezes desfigurar a reputação da empresa ou disseminar propaganda podendo causar danos patrimoniais. Para realizar o ataque, os invasores exploram vulnerabilidades de segurança no servidor ou no código do site. Este tipo de ataques são comuns em sites que não possuem medidas robustas de segurança ou que não estão devidamente actualizados. A solução envolve restaurar backups, corrigir vulnerabilidades e reforçar a segurança.

Actualização:

Há relatos de que isto aconteceu na Av General Roçadas (uma rede IP segmentada)

Apenas os parquímetros desta geração foram afectados (usam sistemas de Hectronic: https://www.hectronic.com/int/en/parking-management/citea) e é provável que estejam a repor imagens em cada um dos equipamentos porque às 1330 já nem todos exibiam esta mensagem.

O ataque terá sido ao nível do “Central administration via backend software: Master data and parameter administration, voucher & limit administration and product restrictions in real time, installation in your network or as a SaaS solution” ou mais especificamente do https://www.hectronic.com/int/en/parking-management/cityline

Alternativamente pode ter sido apenas alterada a mensagem customizada através da aplicação móvel ao dispr dos funcionários da EMEL: poderá ser uma “brincadeira” (de mau gosto de um funcionário) ou uma intrusão realizada através da quebra de autenticação desses software por bluetooth em cada parquímetro da zona da Av General Roçadas (onde esta anomalia foi primeiramente reportada)

(em desenvolvimento)

Deixe um comentário