Decorre neste momento uma campanha contra clientes de bancos online no Peru, México e Portugal. A campanha está a ser conduzida por uma organização que, no passado recente, lançou vários ataques contra bancos latino-americanos, em Espanha e Portugal e está a ser conduzida por um APT de origem brasileira.

Estes cibercriminosos usam nos seus ataques uma combinação de scripts DMD e de scripts https://github.com/LOLBAS-Project/LOLBAS para obterem as credenciais de clientes de homebanking visando conseguir o acesso remoto às suas contas.

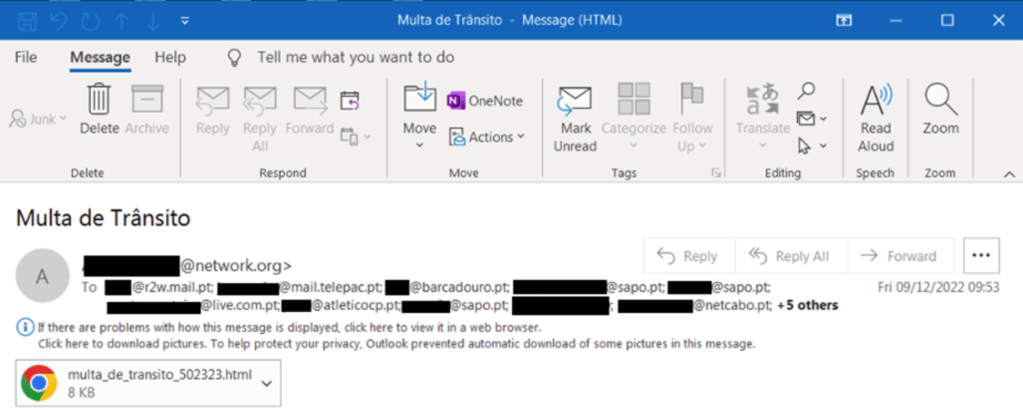

O acesso aos computadores das vítimas é obtido através de campanhas de mail phishing em português e castelhano empregando, entre outros, o conhecido subject “Multa de Trânsito” e onde usado a conhecida técnica do “apelo à urgência” se procura convencer a potencial vítima a abrir o anexo .html malicioso. Se este for aberto, código JavaScript é executado e é aberto um URL obfuscado. Posteriormente á aberto um anexo .rar dentro do qual se encontra um CMD com um script AutoIt e um interpretador (benigno) do mesmo. Este stipt irá recolher dados sobre o computador atacaso, carregar um VBS e recolher dados sobre a instalação local de Outlook, tais como todas as credenciais de todas as contas POP3, SMTP e IMAP aqui configuradas. De seguida, são captadas as passwords gravadas no Chrome. Os dados assim recolhidos são depois enviados para os servidores de controlo (C2) juntamente com dados tais como a lingua, sistema operativo, etc.

O CMDStealer garante persistência nos sistemas atacados através de vários mecanismos utilizado o AutoIt

Conselhos de Prevenção para a sua rede:

1. Mantenha os antivirus da sua rede sempre atualizados.

2. Um computador nunca deve estar logado numa conta com permissões locais de administração: Se precisar das mesmas faça RunAs.

3. Treinamento regular dos seus utilizadores através da realização de simulações regulares de campanhas de phishing com formação personalizada e mecanismos de incentivo às boas práticas de cibersegurança na organização.

4. Bloqueie o envie de anexos .html nos mails que chegam à sua organização (não é comum usar este tipo de extensão em anexos de trabalho e é um dos vectores mais usados para campanhas de phishing)

5. Precisa mesmo da instalação local do Outlook? Se não: use apenas a versão web.

6. Não configure acessos a contas pessoais POP3, IMAP ou SMTP em computadores corporativos: assim reduz a possibilidades dessas contas serem comprometidas se a intrusão ocorrer num equipamento de trabalho.

7. Não grave passwords no Chrome. Grave-as no KeePass2 (gratuito) ou, por exemplo, no BitWarden (também em versão gratuita).

Para saber mais:

https://blogs.blackberry.com/en/2023/05/cmdstealer-targets-portugal-peru-and-mexico

https://malwaretips.com/threads/brazilian-cybercriminals-using-lolbas-and-cmd-scripts-to-drain-bank-accounts.123643/

https://exchange.xforce.ibmcloud.com/threats/guid:4c350bd1592cfb32f73aa3b3981ab0d5

Deixe um comentário